Special Feature

セキュリティ・バズワードに振り回されない! 新流行語?「サイバーハイジーン」の実像

2022/09/08 09:00

週刊BCN 2022年09月05日vol.1937掲載

現代の経営者や組織のリーダーにとって、サイバーセキュリティが経営リスクに直結することはもはや共通認識だ。新型コロナ禍以降、働き方が大きく変わり、リモートワークを前提とした情報システムの再構築が必須になっている状況下で、セキュリティのトレンドも変化している。この文脈で注目を集めた考え方が「ゼロトラスト」だった。バズワードとしての盛り上がりはいったん落ち着いた印象もあるが、トレンドは動き続ける。エンドポイントセキュリティの領域では新たなキーワードとして「サイバーハイジーン」が注目を集めつつある。その必要性を強く提唱しているエンドポイント管理/セキュリティソリューションベンダーの米Tanium(タニウム)日本法人への取材を中心に、その背景を探る。次々と新しいキーワードが生まれる市場の動きに、いささか食傷気味な人は少なくないかもしれない。ベンダー側のマーケティングや表層的なトレンドに惑わされず、ビジネスの基盤たるセキュアな情報システムをどう構築・運用していくべきか、合わせて考えたい。

(取材・文/本多和幸 編集/藤岡 尭)

金融庁は今年2月に「金融分野におけるサイバーセキュリティ強化に向けた取組方針(Ver.3.0)」を公表した。2018年10月公表のVer.2.0以来、約3年半ぶりのアップデートだ。

この中で同庁は、金融分野のサイバーセキュリティにおけるリスク管理の難易度が上がっていると指摘する。FinTech企業の参入などにより金融サービスの担い手が多様化するとともに、クラウドを活用した新たなシステムを基盤とするサービスが拡大し、サービス間連携や外部委託なども増えたことが理由だ。そして、新たなリスク要因に備えるための重点施策の一つとして、「サイバーハイジーンの徹底」を金融機関に促していく方針を示した。

ハイジーンとは「衛生的であること」という意味だ。新型コロナウイルス感染症の対策で例えると、手洗いやうがい、マスクの着用、ワクチン接種などで身を守るように、情報システムにおいても、脅威の影響をできる限り抑えるためには、まず「衛生管理」を徹底すべし、ということである。

取組方針Ver.3.0では、ソフトウェアの脆弱性に対するセキュリティパッチの適用漏れなど「基本的かつ必要な対応が徹底されていない」ことが事故の原因であるケースも少なくないとする。こうした脆弱性を能動的、継続的に可視化して必要な対策を施していくことがサイバーハイジーンの基本的な考え方だ。

タニウム日本法人 楢原盛史氏

「例えば情報処理推進機構が公開した最新の『情報セキュリティ10大脅威2022』を見ても、10大脅威のうち七つは脆弱性に起因し、九つはガバナンスの不徹底に関連する。実際に非管理端末を踏み台にされてサイバー攻撃を受け、社内のみならず取引先にまで被害やビジネス上の影響が広がる例も多発しており、動的なサイバーハイジーンで情報システムに接続する端末の衛生状態を常にリアルタイムで把握することが重要だという認識が経営者層にまで広がりつつある」

ここ数年のサイバーセキュリティ市場では、脅威の侵入を前提とした対策の重要性が強調されるケースが非常に多かった。一方で楢原氏は、こうしたセキュリティ市場のトレンドが変化しつつあるとの見方を示し、「侵入されないほうがリスクは格段に低い。グローバル市場では、侵入されることを前提に、そして侵入されないことを大前提としたセキュリティの考え方が今や主流」と強調。そのための基本的かつ重点を置くべき施策として、サイバーハイジーンの重要性を訴えている。

ただし、注目したいのは、サイバーレジリエンス関連のソリューションを提供するベンダーもサイバーハイジーンに目を向けている点である。EDR市場のトップベンダーの一角である米CrowdStrike(クラウドストライク)がサイバーハイジーン領域まで製品ポートフォリオを広げていたり、EDRも含めて総合セキュリティベンダーとしての顔も持つようになった米Microsoft(マイクロソフト)が、エンドポイントセキュリティの脅威レポートなどでサイバーハイジーンの重要性を改めて強調したりするようになっている。

楢原氏は、セキュリティの議論は全体を面で捉えなければならないと指摘する。「いくらEDRでの対策が万全でも、脆弱性が放置されている端末がサプライチェーン内に存在すれば、その端末が汚染されて管理者権限を奪われ、EDRを止めることができてしまう可能性すらある」からこそ、レジリエンスと同時にハイジーンに取り組んで脆弱性を潰す必要がある。両社の動きはまさにセキュリティ対策への「面的」なアプローチに見える。

代表的なものを挙げると、米国国立標準研究所(NIST)が作成するフレームワーク「CSF(Cyber Secudrity Framework)」や米国のセキュリティ非営利団体であるCISがまとめているガイドライン「CIS Controls」はグローバルなビジネスを手掛ける大企業にとって、もはや必須科目になっている。

国内でも、サイバーセキュリティ基本法や内閣サイバーセキュリティセンターの「サイバーセキュリティ戦略」、経産省の「サイバーセキュリティ経営ガイドライン」、デジタル庁の「デジタル社会推進標準ガイドライン」など、民間企業にも有益なガイドライン類は充実しつつある。

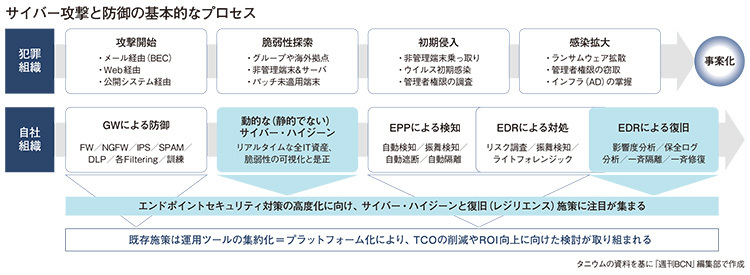

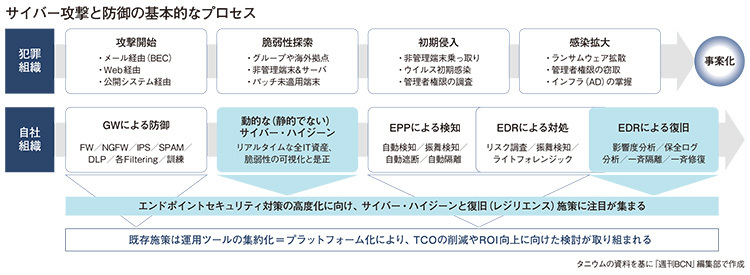

楢原氏によれば、「NISTのCSFをベースに整理すると、サイバー攻撃のプロセスは、メールやWebなどを経由して攻撃を開始した犯罪組織が脆弱性を探索し、非管理端末の乗っ取りやウイルス感染などで初期侵入が成立すると、感染が拡大して事故化する」という流れになる。これに対する防御策としては、攻撃の最前線をファイアウォールや各種フィルタリングなどのゲートウェイで防ぎ、脆弱性探索にはサイバーハイジーン、初期侵入から感染拡大のフェーズはEPP(Endpoint Protection Platform)やEDRによるサイバーレジリエンスで対応することになる(図参照)。

ただ、現状はこの攻撃や防御のプロセスごとにセキュリティベンダーが乱立し、流行しているキーワードを持ち出して実態が分かりにくいセールストークを展開しているケースも少なくない印象だ。結果として、「販売店に言われるがまま新しいセキュリティ製品を導入したのはいいものの、十分なサポートを受けられず、効果的な運用ができないことでセキュリティ事故が起こる例は珍しくない」と、楢原氏も市場の現状に危機感を募らせる。

大切なのは、ガイドラインやフレームワークの中で示された全体像を基に、そのソリューションはどの部分でどのような役割を果たすのかをベンダー側に確認し、自社のセキュリティ戦略に落とし込むことだ。

近年のセキュリティ市場における典型的なバズワードと言えるゼロトラストにしても、NISTが「SP800-207」(SP800シリーズは米国政府機関がセキュリティ対策に利用することを前提とした文書)というガイドラインを出している。ゼロトラストの定義や基本的なアーキテクチャーを解説しており、ゼロトラスト・アーキテクチャーを実現するために順守すべき基本的な事項の一つとして「継続的診断および対策(CDM)」を担うシステムの必要性を説いている。CDMはサイバーハイジーンとほぼ同義であり、SP800-207を参照することでゼロトラストとサイバーハイジーンの関係も整理できる。

デジタル庁も、デジタル社会推進標準ガイドライン作成の取り組みの一環としてSP800-207の日本版とも言えるガイドラインづくりを進めてきた経緯がある。サイバーハイジーン関連では、ゼロトラスト環境下で必要な「常時リスク診断・対処(CRSA)」システムのアーキテクチャーについて解説した文書などを既に公開している。

セキュリティ市場は近年、新興ベンダーが続々と登場し、一種のカオス状態になっている。流行語のようなマーケティング向けキーワードが続出する状況もあり、ユーザー側の製品/ベンダー選定や、ITリセラーがソリューションを提案する際の難易度は高まっている。有力なフレームワークやガイドラインをキャッチアップすることは、セキュリティ施策の指針としても重要と言えそうだ。多様なルートで国内へ浸透

サイバーハイジーンが注目され始めた背景には、侵入の予防策の重要性が再認識されたことがある。加えて、グローバルな大企業の膨大なIT資産に対してリアルタイムにサイバーハイジーンを実現できる技術が現れた点も大きいと楢原氏は指摘する。タニウムはまさにそうした技術を強みに顧客開拓を進めているという。

「従来のIT資産管理ソリューションでは万単位や十万単位の端末をリアルタイムに管理することは技術的に難しく、半年に1回棚卸しをする程度の運用状況であることも珍しくなかった。タニウムは独自のアーキテクチャー、アルゴリズムにより、既存製品では数時間から数日かかるような大規模なIT資産の脆弱性の可視化が数秒で完了することもある」(楢原氏)。

製品の特性上、大企業やメガバンクなどが顧客の中心で、日本市場での販路も整いつつある。ラックやNTTコミュニケーションズなど約20社のパートナーが活動を本格化させている。

タニウム日本法人 齊藤純哉 マーケティング本部長

中堅中小企業が独自に導入するのはコスト面で現実的ではないが、日本法人の齊藤純哉・マーケティング本部長(米タニウム北アジアマーケティングヘッドも兼任)によれば、「パートナーのSIerやディストリビューターが、自社のマネージドサービスのコンポーネントの一つとして当社製品を使うケースも出てきている」。多様なルートで日本市場への浸透を狙う。

(取材・文/本多和幸 編集/藤岡 尭)

金融庁は今年2月に「金融分野におけるサイバーセキュリティ強化に向けた取組方針(Ver.3.0)」を公表した。2018年10月公表のVer.2.0以来、約3年半ぶりのアップデートだ。

この中で同庁は、金融分野のサイバーセキュリティにおけるリスク管理の難易度が上がっていると指摘する。FinTech企業の参入などにより金融サービスの担い手が多様化するとともに、クラウドを活用した新たなシステムを基盤とするサービスが拡大し、サービス間連携や外部委託なども増えたことが理由だ。そして、新たなリスク要因に備えるための重点施策の一つとして、「サイバーハイジーンの徹底」を金融機関に促していく方針を示した。

ハイジーンとは「衛生的であること」という意味だ。新型コロナウイルス感染症の対策で例えると、手洗いやうがい、マスクの着用、ワクチン接種などで身を守るように、情報システムにおいても、脅威の影響をできる限り抑えるためには、まず「衛生管理」を徹底すべし、ということである。

取組方針Ver.3.0では、ソフトウェアの脆弱性に対するセキュリティパッチの適用漏れなど「基本的かつ必要な対応が徹底されていない」ことが事故の原因であるケースも少なくないとする。こうした脆弱性を能動的、継続的に可視化して必要な対策を施していくことがサイバーハイジーンの基本的な考え方だ。

侵入は前提、侵入されないことは「大前提」

サイバーハイジーンを徹底するための具体的なソリューションは決して目新しいものではない。IT資産管理や脆弱性管理、構成管理といった、見方によっては「トラディショナル」な分野だ。それがなぜ再びピックアップされているのか。米タニウム日本法人のチーフ・IT・アーキテクトで、デジタル庁の次世代型セキュリティアーキテクチャ検討会委員も務める楢原盛史氏は次のように解説する。

「例えば情報処理推進機構が公開した最新の『情報セキュリティ10大脅威2022』を見ても、10大脅威のうち七つは脆弱性に起因し、九つはガバナンスの不徹底に関連する。実際に非管理端末を踏み台にされてサイバー攻撃を受け、社内のみならず取引先にまで被害やビジネス上の影響が広がる例も多発しており、動的なサイバーハイジーンで情報システムに接続する端末の衛生状態を常にリアルタイムで把握することが重要だという認識が経営者層にまで広がりつつある」

ここ数年のサイバーセキュリティ市場では、脅威の侵入を前提とした対策の重要性が強調されるケースが非常に多かった。一方で楢原氏は、こうしたセキュリティ市場のトレンドが変化しつつあるとの見方を示し、「侵入されないほうがリスクは格段に低い。グローバル市場では、侵入されることを前提に、そして侵入されないことを大前提としたセキュリティの考え方が今や主流」と強調。そのための基本的かつ重点を置くべき施策として、サイバーハイジーンの重要性を訴えている。

セキュリティの議論は全体を面で捉えるべき

「脅威の侵入を前提とした対策の重要性」については、前述した金融庁の取組方針Ver.3.0でも実は指摘されている。金融分野の新たなサイバー攻撃リスクに備えるための重点施策の一つとして、サイバーハイジーンの徹底と並び、インシデントで業務が中断した場合でも影響を抑える「サイバーレジリエンス(復元力)の強化」が掲げられているのだ。ただし、注目したいのは、サイバーレジリエンス関連のソリューションを提供するベンダーもサイバーハイジーンに目を向けている点である。EDR市場のトップベンダーの一角である米CrowdStrike(クラウドストライク)がサイバーハイジーン領域まで製品ポートフォリオを広げていたり、EDRも含めて総合セキュリティベンダーとしての顔も持つようになった米Microsoft(マイクロソフト)が、エンドポイントセキュリティの脅威レポートなどでサイバーハイジーンの重要性を改めて強調したりするようになっている。

楢原氏は、セキュリティの議論は全体を面で捉えなければならないと指摘する。「いくらEDRでの対策が万全でも、脆弱性が放置されている端末がサプライチェーン内に存在すれば、その端末が汚染されて管理者権限を奪われ、EDRを止めることができてしまう可能性すらある」からこそ、レジリエンスと同時にハイジーンに取り組んで脆弱性を潰す必要がある。両社の動きはまさにセキュリティ対策への「面的」なアプローチに見える。

ベンダーのセールストークに惑わされない指針を

面で捉えた対策には「原理原則を踏まえた取り組みが重要」と楢原氏は話す。そのために有効かつ必要なことは、公的機関のガイドライン、国際的に浸透しているセキュリティのフレームワークなどの適切なキャッチアップだという。代表的なものを挙げると、米国国立標準研究所(NIST)が作成するフレームワーク「CSF(Cyber Secudrity Framework)」や米国のセキュリティ非営利団体であるCISがまとめているガイドライン「CIS Controls」はグローバルなビジネスを手掛ける大企業にとって、もはや必須科目になっている。

国内でも、サイバーセキュリティ基本法や内閣サイバーセキュリティセンターの「サイバーセキュリティ戦略」、経産省の「サイバーセキュリティ経営ガイドライン」、デジタル庁の「デジタル社会推進標準ガイドライン」など、民間企業にも有益なガイドライン類は充実しつつある。

楢原氏によれば、「NISTのCSFをベースに整理すると、サイバー攻撃のプロセスは、メールやWebなどを経由して攻撃を開始した犯罪組織が脆弱性を探索し、非管理端末の乗っ取りやウイルス感染などで初期侵入が成立すると、感染が拡大して事故化する」という流れになる。これに対する防御策としては、攻撃の最前線をファイアウォールや各種フィルタリングなどのゲートウェイで防ぎ、脆弱性探索にはサイバーハイジーン、初期侵入から感染拡大のフェーズはEPP(Endpoint Protection Platform)やEDRによるサイバーレジリエンスで対応することになる(図参照)。

ただ、現状はこの攻撃や防御のプロセスごとにセキュリティベンダーが乱立し、流行しているキーワードを持ち出して実態が分かりにくいセールストークを展開しているケースも少なくない印象だ。結果として、「販売店に言われるがまま新しいセキュリティ製品を導入したのはいいものの、十分なサポートを受けられず、効果的な運用ができないことでセキュリティ事故が起こる例は珍しくない」と、楢原氏も市場の現状に危機感を募らせる。

大切なのは、ガイドラインやフレームワークの中で示された全体像を基に、そのソリューションはどの部分でどのような役割を果たすのかをベンダー側に確認し、自社のセキュリティ戦略に落とし込むことだ。

近年のセキュリティ市場における典型的なバズワードと言えるゼロトラストにしても、NISTが「SP800-207」(SP800シリーズは米国政府機関がセキュリティ対策に利用することを前提とした文書)というガイドラインを出している。ゼロトラストの定義や基本的なアーキテクチャーを解説しており、ゼロトラスト・アーキテクチャーを実現するために順守すべき基本的な事項の一つとして「継続的診断および対策(CDM)」を担うシステムの必要性を説いている。CDMはサイバーハイジーンとほぼ同義であり、SP800-207を参照することでゼロトラストとサイバーハイジーンの関係も整理できる。

デジタル庁も、デジタル社会推進標準ガイドライン作成の取り組みの一環としてSP800-207の日本版とも言えるガイドラインづくりを進めてきた経緯がある。サイバーハイジーン関連では、ゼロトラスト環境下で必要な「常時リスク診断・対処(CRSA)」システムのアーキテクチャーについて解説した文書などを既に公開している。

セキュリティ市場は近年、新興ベンダーが続々と登場し、一種のカオス状態になっている。流行語のようなマーケティング向けキーワードが続出する状況もあり、ユーザー側の製品/ベンダー選定や、ITリセラーがソリューションを提案する際の難易度は高まっている。有力なフレームワークやガイドラインをキャッチアップすることは、セキュリティ施策の指針としても重要と言えそうだ。

多様なルートで国内へ浸透

タニウム

サイバーハイジーンが注目され始めた背景には、侵入の予防策の重要性が再認識されたことがある。加えて、グローバルな大企業の膨大なIT資産に対してリアルタイムにサイバーハイジーンを実現できる技術が現れた点も大きいと楢原氏は指摘する。タニウムはまさにそうした技術を強みに顧客開拓を進めているという。「従来のIT資産管理ソリューションでは万単位や十万単位の端末をリアルタイムに管理することは技術的に難しく、半年に1回棚卸しをする程度の運用状況であることも珍しくなかった。タニウムは独自のアーキテクチャー、アルゴリズムにより、既存製品では数時間から数日かかるような大規模なIT資産の脆弱性の可視化が数秒で完了することもある」(楢原氏)。

製品の特性上、大企業やメガバンクなどが顧客の中心で、日本市場での販路も整いつつある。ラックやNTTコミュニケーションズなど約20社のパートナーが活動を本格化させている。

中堅中小企業が独自に導入するのはコスト面で現実的ではないが、日本法人の齊藤純哉・マーケティング本部長(米タニウム北アジアマーケティングヘッドも兼任)によれば、「パートナーのSIerやディストリビューターが、自社のマネージドサービスのコンポーネントの一つとして当社製品を使うケースも出てきている」。多様なルートで日本市場への浸透を狙う。

現代の経営者や組織のリーダーにとって、サイバーセキュリティが経営リスクに直結することはもはや共通認識だ。新型コロナ禍以降、働き方が大きく変わり、リモートワークを前提とした情報システムの再構築が必須になっている状況下で、セキュリティのトレンドも変化している。この文脈で注目を集めた考え方が「ゼロトラスト」だった。バズワードとしての盛り上がりはいったん落ち着いた印象もあるが、トレンドは動き続ける。エンドポイントセキュリティの領域では新たなキーワードとして「サイバーハイジーン」が注目を集めつつある。その必要性を強く提唱しているエンドポイント管理/セキュリティソリューションベンダーの米Tanium(タニウム)日本法人への取材を中心に、その背景を探る。次々と新しいキーワードが生まれる市場の動きに、いささか食傷気味な人は少なくないかもしれない。ベンダー側のマーケティングや表層的なトレンドに惑わされず、ビジネスの基盤たるセキュアな情報システムをどう構築・運用していくべきか、合わせて考えたい。

(取材・文/本多和幸 編集/藤岡 尭)

金融庁は今年2月に「金融分野におけるサイバーセキュリティ強化に向けた取組方針(Ver.3.0)」を公表した。2018年10月公表のVer.2.0以来、約3年半ぶりのアップデートだ。

この中で同庁は、金融分野のサイバーセキュリティにおけるリスク管理の難易度が上がっていると指摘する。FinTech企業の参入などにより金融サービスの担い手が多様化するとともに、クラウドを活用した新たなシステムを基盤とするサービスが拡大し、サービス間連携や外部委託なども増えたことが理由だ。そして、新たなリスク要因に備えるための重点施策の一つとして、「サイバーハイジーンの徹底」を金融機関に促していく方針を示した。

ハイジーンとは「衛生的であること」という意味だ。新型コロナウイルス感染症の対策で例えると、手洗いやうがい、マスクの着用、ワクチン接種などで身を守るように、情報システムにおいても、脅威の影響をできる限り抑えるためには、まず「衛生管理」を徹底すべし、ということである。

取組方針Ver.3.0では、ソフトウェアの脆弱性に対するセキュリティパッチの適用漏れなど「基本的かつ必要な対応が徹底されていない」ことが事故の原因であるケースも少なくないとする。こうした脆弱性を能動的、継続的に可視化して必要な対策を施していくことがサイバーハイジーンの基本的な考え方だ。

(取材・文/本多和幸 編集/藤岡 尭)

金融庁は今年2月に「金融分野におけるサイバーセキュリティ強化に向けた取組方針(Ver.3.0)」を公表した。2018年10月公表のVer.2.0以来、約3年半ぶりのアップデートだ。

この中で同庁は、金融分野のサイバーセキュリティにおけるリスク管理の難易度が上がっていると指摘する。FinTech企業の参入などにより金融サービスの担い手が多様化するとともに、クラウドを活用した新たなシステムを基盤とするサービスが拡大し、サービス間連携や外部委託なども増えたことが理由だ。そして、新たなリスク要因に備えるための重点施策の一つとして、「サイバーハイジーンの徹底」を金融機関に促していく方針を示した。

ハイジーンとは「衛生的であること」という意味だ。新型コロナウイルス感染症の対策で例えると、手洗いやうがい、マスクの着用、ワクチン接種などで身を守るように、情報システムにおいても、脅威の影響をできる限り抑えるためには、まず「衛生管理」を徹底すべし、ということである。

取組方針Ver.3.0では、ソフトウェアの脆弱性に対するセキュリティパッチの適用漏れなど「基本的かつ必要な対応が徹底されていない」ことが事故の原因であるケースも少なくないとする。こうした脆弱性を能動的、継続的に可視化して必要な対策を施していくことがサイバーハイジーンの基本的な考え方だ。

この記事の続き >>

- 侵入は前提、侵入されないことは「大前提」

- セキュリティの議論は全体を面で捉えるべき

- ベンダーのセールストークに惑わされない指針を

- 多様なルートで国内へ浸透 タニウム

続きは「週刊BCN+会員」のみ

ご覧になれます。

(登録無料:所要時間1分程度)

新規会員登録はこちら(登録無料) ログイン会員特典

- 注目のキーパーソンへのインタビューや市場を深掘りした解説・特集など毎週更新される会員限定記事が読み放題!

- メールマガジンを毎日配信(土日祝をのぞく)

- イベント・セミナー情報の告知が可能(登録および更新)

SIerをはじめ、ITベンダーが読者の多くを占める「週刊BCN+」が集客をサポートします。 - 企業向けIT製品の導入事例情報の詳細PDFデータを何件でもダウンロードし放題!…etc…

- 1