Special Feature

22年上期のセキュリティ事件を振り返る 大手企業や病院がサイバー攻撃被害

2022/07/18 09:00

週刊BCN 2022年07月18日vol.1931掲載

2022年も半年あまりが経過したが、例年と変わらずサイバー攻撃が猛威を振るっている。ランサムウェア攻撃により病院が業務を停止したり、関連会社がサイバー攻撃を受けたことで大手自動車メーカーの工場の稼働が停止したりと、社会的にインパクトが強い事件も発生した。情報処理推進機構(IPA)が1月に発表した「情報セキュリティ10大脅威 2022」の組織編を参考にしながら、今年上期に起きたセキュリティ事件や攻撃の傾向などを振り返る。

(取材・文/岩田晃久)

拡大するランサムウェア

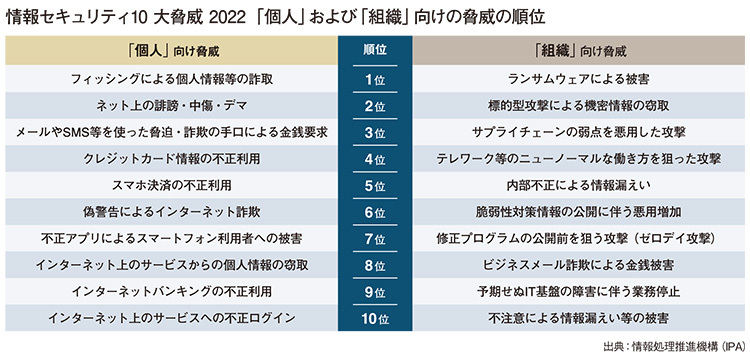

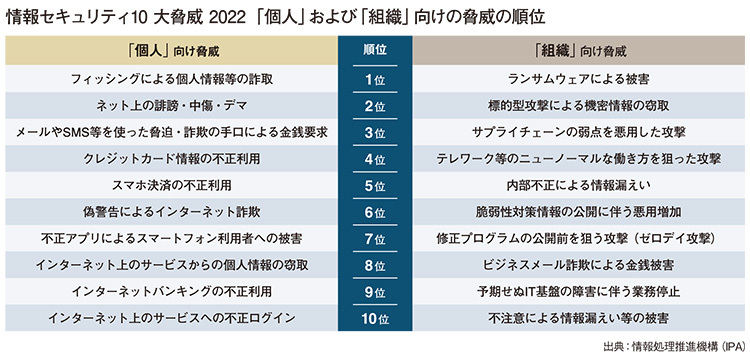

IPAが発表している「セキュリティ10大脅威」は、セキュリティ分野の研究者や企業の実務担当者などの有識者で構成される選考会が、最新のセキュリティ脅威について審議・投票し、順位付けしたもの。毎年1月に発表され、その後も数カ月にわたって解説資料を更新するなど、企業などの組織がセキュリティ対策にあたるのに役立つ情報を提供している。IPAのセキュリティセンターセキュリティ対策推進部脆弱性対策グループの内海百葉氏は「順位は前年のニュースや昨今の状況を考慮して投票されており、危険な順で並んでいる訳ではないため、順位が下だから対策は後回しでいいということではない。また、ランクインした脅威がすべてではなく、その他にも脅威は存在する」と説明する。

22年版のセキュリティ10大脅威の1位は、昨年に引き続き「ランサムウェアによる被害」だった。ランサムウェアに感染すると、PCやサーバーのデータを暗号化され、その復旧と引き換えに金銭を要求される。近年はさらに悪質化しており、金銭の支払いに応じない場合は窃取した情報を公開するといった「二重脅迫型」が急増。感染経路も従来はメールを介したケースが多かったが、VPNの脆弱性を悪用したものや、ランサムウェアを仕組んだWebサイトを閲覧させるなど巧妙化している。各セキュリティベンダーが発表している調査レポートでも、ランサムウェアの脅威が年々高まっているといった結果が出ている。

以前は、資金を豊富に持つ大手企業がランサムウェア攻撃のターゲットとされてきたが、攻撃対象の範囲が拡大しているのにも注意しなければならない。21年10月に徳島県のつるぎ町立半田病院がランサムウェア攻撃を受け、電子カルテが使用できなくなるなどの被害が発生した事件では、通常診療を再開するまで約2カ月かかった。22年も病院をターゲットにしたランサムウェア攻撃が行われ、6月に徳島県鳴門市の鳴門山上病院がランサムウェア攻撃を受けたことを発表、受け付け業務や処方に問題が発生するとして一部の病院業務を停止したとしている(バックアップデータからシステムを復旧し3日後に通常業務を再開)。また、ランサムウェアに感染しても公表しないケースが多いため、実際にはランサムウェア攻撃の被害はさらに拡大していると推測できる。

2位は「標的型攻撃による機密情報の窃取」だった。標的型攻撃は特定の組織を標的にサイバー攻撃を仕掛け、機密情報の搾取や業務妨害を行うもので、10大脅威においても長年、ランクインしている。

手口としては、メールにファイル添付やリンクを記載し、そこからウイルスに感染させる「やり取り型攻撃」や、Webサイトを改ざんしてウイルスを仕込む「水飲み場型攻撃」などが挙げられるが、目立つのは、組織の利用するクラウドサービスやWebサーバー、VPNといった製品の脆弱性を突き認証情報を搾取し、その認証情報を利用して攻撃する不正アクセスの手口だ。

大手製菓メーカーの森永製菓は22年3月、不正アクセスを受けた結果、同社が運営するECサイト「森永ダイレクトストア」の利用者の個人情報が流出した可能性があると発表した。6月にはケーキ中心のバイキング式飲食店「スイーツパラダイス」を運営する井上商事が不正アクセスによる被害を明らかにした。同社は、21年8月~12月に掛けて同社のECサイトの顧客約7400人分のクレジットカード情報が流出した可能性があるとしており、実際に利用者からカードを悪用されたとの報告を受けているとした。

また、クレジットカード決済サービスを提供するメタップスペイメントでは、同社の決済データセンターサーバー内にあるアプリケーションの脆弱性を利用され、そこから不正アクセスされた結果、最大で約46万件のカード情報が流出した可能性があると発表した。後日調査で、脆弱性診断によって複数の脆弱性を検出していたものの、PCI DSS(国際的なクレジットカードのセキュリティ基準)の監査において内容を改ざんした報告書を提出していたことや内部統制に問題があったことが明らかになり、6月30日に、経済産業省から行政処分として改善命令が出された。

21年に4位だった「サプライチェーンの弱点を悪用した攻撃」が、今回は3位となった。今年、世間に認知されたセキュリティ事件の一つとして、トヨタ自動車の取引先部品メーカーの小島プレス工業がサイバー攻撃を受けサーバーやPCがウイルスに感染したことで、業務を停止。その結果、トヨタの国内全工場の操業が停止した。このケースでは、トヨタを狙ったサプライチェーン攻撃だと断言するのは難しいものの、サプライヤーが攻撃を受けると納入先にも深刻な影響を与えることが明白となった。このほかにも、3月にトヨタグループのデンソーのドイツ法人が、4月にパナソニックホールディングスのカナダ子会社がサイバー攻撃を受けたことを明らかにしている。

注意しなければならないのは、ランサムウェア攻撃、標的型攻撃、サプライチェーン攻撃の単体ではなく、それらを組み合わせた攻撃が主流となっていることだ。例えば、ランサムウェア攻撃が登場した当初はメールによるばら撒き型の手口が主流だったが、最近では標的を明確にして攻撃を仕掛けるケースの方が増加している。サプライチェーン攻撃でもランサムウェアが用いられるケースが多い。内海氏は「さまざまな脅威が絡み合い複雑化が進んでおり、脅威の分類も難しくなっている」と見解を述べた。

IT環境の変化でリスクが増大

新型コロナ禍によって、リモートワークやハイブリットワークが定着したり、デジタルトランスフォーメーション(DX)への取り組みが加速している中でIT基盤のクラウドシフトが進んだりと、企業のIT環境も変わりつつある。一方で、セキュリティリスクも増えており、セキュリティ10大脅威においても、4位に「テレワーク等のニューノーマルな働き方を狙った攻撃」、9位に「予期せぬIT基盤の障害に伴う業務停止」がランクインしている。22年上期にはリモートワークが原因となった大きなセキュリティ事件は公表されていないものの、リモートワーク環境にはさまざまなセキュリティリスクがある。多くの企業はリモートの端末と社内ネットワークを繋ぐためにVPN機器を利用しているが、最近VPN機器の脆弱性や設定ミスを悪用する攻撃が増加しているという。加えて、企業の管理下にないツールやサービスが、現場の独断で業務に利用されている「シャドーIT」の増加も深刻な問題とされる。

予期せぬIT基盤の障害に伴う業務停止では、6月にコンテンツデリバリーネットワーク(CDN)の米クラウドフレアが提供するサービスで大規模な障害が発生したことが記憶に新しい。国内でも複数のWebサイトが閲覧できなくなるといった不具合が発生した。クラウドなどIT基盤に障害が起きた場合、ユーザー側に直接的な過失があるわけではないにもかかわらず、ビジネスに計り知れない影響が出る。クラウドに移行する際には、BCP(事業継続計画)を策定するなどの対策も同時に考えていく必要がある。

脆弱性関連で二つがランクイン

多くのサイバー攻撃は機器やシステムの脆弱性を悪用している。小嶋プレス工業の報告書には「リモート接続機器に脆弱性があり、そのことがきっかけとなり不正アクセスを受けました」と記載されている。半田病院の報告書でも、導入していた機器の脆弱性を悪用されたとしている。年初に騒動となったのが、Javaのロギングライブラリ「Apache Log4j(以下Log4j)」で21年末に発見された深刻な脆弱性、通称「Log4Shell」だった。Log4jはログ出力などを目的に利用されるライブラリで多くのIT製品に組み込まれていることから、Log4Shellを悪用した攻撃によるセキュリティ事故の増加が懸念された。結果としては、Log4Shellが原因となった重大なセキュリティ事件は国内では確認されておらず、最悪の事態は免れた。ただ脆弱性は常に発見されるため、情報セキュリティ10大脅威においても、6位に「脆弱性対策情報の公開に伴う悪用増加」、7位に「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」と脆弱性関連の項目がランクインしている。

セキュリティ事件がすべてサイバー攻撃によるものではない。情報セキュリティ10大脅威では「不注意による情報漏えい等の被害」が10位となっている。直近では、6月に兵庫県尼崎市で全市民約46万人の個人情報が入ったUSBメモリが一時所在不明となる事件が起きた。同市が業務委託していたBIPROGYの、再委託先の協力会社社員がUSBメモリを紛失したのが原因で、後日、無事に発見されたものの、行政でずさんな情報管理が行われているとして社会的な信用が失墜する出来事だった。

さまざまな脅威が存在する中で、企業はどういった取り組みをしていくべきなのだろうか。内海氏は「攻撃に対しては、ウイルス対策ソフトに加え、近年需要が高まっているEDR(Endpoint Detection and Response)などを利用して検知する、ソフトウェアを更新し脆弱性を解消するほか、パスワードの管理・認証の強化など、『情報セキュリティ対策の基本』を意識するのが重要だ。これら対策を継続的に行うことで被害に遭う可能性を低減できる」と話す。続けて「今後は、アフターコロナを見据えた対策が重要となる。これまで自宅のネット環境で利用していたPCを、出社した際に社内ネットワークに繋ぐ際に、そのPCがウイルスに感染していた結果、社内にウイルスが拡散してしまうといったケースが予測できる。(アフターコロナを見据えた)ルール作りや社員教育をしていくのが大切だ」とアドバイスする。

2022年も半年あまりが経過したが、例年と変わらずサイバー攻撃が猛威を振るっている。ランサムウェア攻撃により病院が業務を停止したり、関連会社がサイバー攻撃を受けたことで大手自動車メーカーの工場の稼働が停止したりと、社会的にインパクトが強い事件も発生した。情報処理推進機構(IPA)が1月に発表した「情報セキュリティ10大脅威 2022」の組織編を参考にしながら、今年上期に起きたセキュリティ事件や攻撃の傾向などを振り返る。

(取材・文/岩田晃久)

拡大するランサムウェア

IPAが発表している「セキュリティ10大脅威」は、セキュリティ分野の研究者や企業の実務担当者などの有識者で構成される選考会が、最新のセキュリティ脅威について審議・投票し、順位付けしたもの。毎年1月に発表され、その後も数カ月にわたって解説資料を更新するなど、企業などの組織がセキュリティ対策にあたるのに役立つ情報を提供している。IPAのセキュリティセンターセキュリティ対策推進部脆弱性対策グループの内海百葉氏は「順位は前年のニュースや昨今の状況を考慮して投票されており、危険な順で並んでいる訳ではないため、順位が下だから対策は後回しでいいということではない。また、ランクインした脅威がすべてではなく、その他にも脅威は存在する」と説明する。

22年版のセキュリティ10大脅威の1位は、昨年に引き続き「ランサムウェアによる被害」だった。ランサムウェアに感染すると、PCやサーバーのデータを暗号化され、その復旧と引き換えに金銭を要求される。近年はさらに悪質化しており、金銭の支払いに応じない場合は窃取した情報を公開するといった「二重脅迫型」が急増。感染経路も従来はメールを介したケースが多かったが、VPNの脆弱性を悪用したものや、ランサムウェアを仕組んだWebサイトを閲覧させるなど巧妙化している。各セキュリティベンダーが発表している調査レポートでも、ランサムウェアの脅威が年々高まっているといった結果が出ている。

以前は、資金を豊富に持つ大手企業がランサムウェア攻撃のターゲットとされてきたが、攻撃対象の範囲が拡大しているのにも注意しなければならない。21年10月に徳島県のつるぎ町立半田病院がランサムウェア攻撃を受け、電子カルテが使用できなくなるなどの被害が発生した事件では、通常診療を再開するまで約2カ月かかった。22年も病院をターゲットにしたランサムウェア攻撃が行われ、6月に徳島県鳴門市の鳴門山上病院がランサムウェア攻撃を受けたことを発表、受け付け業務や処方に問題が発生するとして一部の病院業務を停止したとしている(バックアップデータからシステムを復旧し3日後に通常業務を再開)。また、ランサムウェアに感染しても公表しないケースが多いため、実際にはランサムウェア攻撃の被害はさらに拡大していると推測できる。

2位は「標的型攻撃による機密情報の窃取」だった。標的型攻撃は特定の組織を標的にサイバー攻撃を仕掛け、機密情報の搾取や業務妨害を行うもので、10大脅威においても長年、ランクインしている。

この記事の続き >>

- IT環境の変化でリスクが増大

- 脆弱性関連で二つがランクイン

続きは「週刊BCN+会員」のみ

ご覧になれます。

(登録無料:所要時間1分程度)

新規会員登録はこちら(登録無料) ログイン会員特典

- 注目のキーパーソンへのインタビューや市場を深掘りした解説・特集など毎週更新される会員限定記事が読み放題!

- メールマガジンを毎日配信(土日祝をのぞく)

- イベント・セミナー情報の告知が可能(登録および更新)

SIerをはじめ、ITベンダーが読者の多くを占める「週刊BCN+」が集客をサポートします。 - 企業向けIT製品の導入事例情報の詳細PDFデータを何件でもダウンロードし放題!…etc…

- 1