Special Feature

IPA「10大脅威」で見るセキュリティーの現在 猛威を振るう攻撃で被害は増加傾向

2024/03/25 09:00

週刊BCN 2024年03月25日vol.2007掲載

サイバー攻撃の巧妙化が続いており、国内のセキュリティー被害が増加している。猛威を振るうランサムウェア攻撃、拡大するサプライチェーンリスク、内部不正による情報漏えい、次々に発見される新たな脆弱性など、多岐にわたる脅威に対抗するのは容易ではない。情報処理推進機構(IPA)が1月に発表した「情報セキュリティ10大脅威 2024」の「組織編」を参考に、2023年に起きたセキュリティー事件を交えて、サイバー攻撃の傾向やその対策を考察する。

(取材・文/岩田晃久)

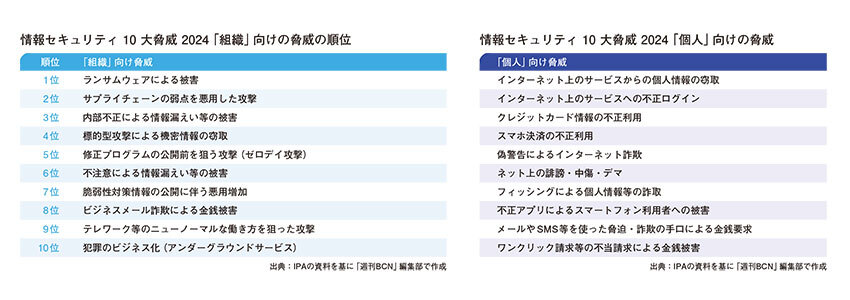

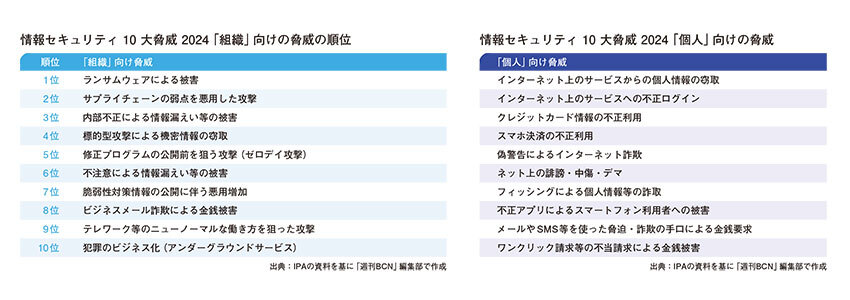

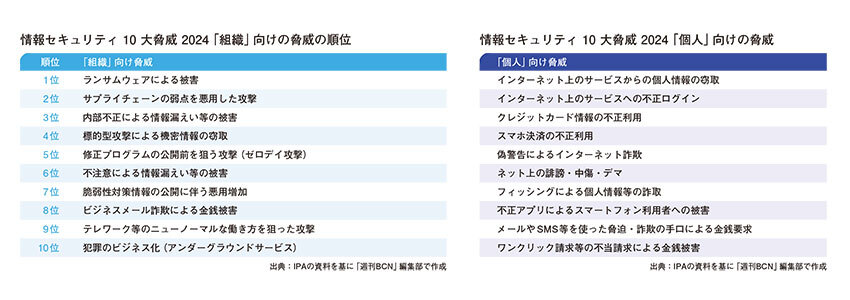

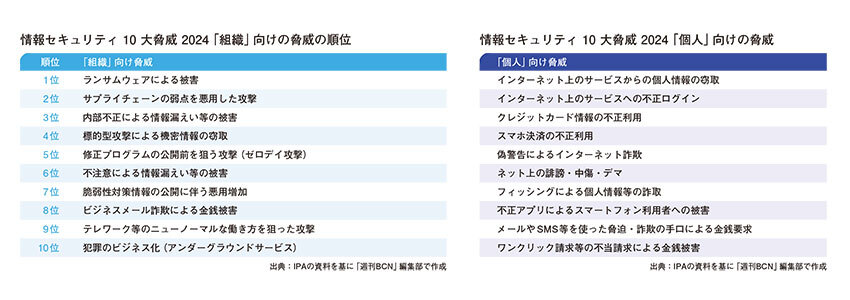

24年版組織編に選出された10大脅威は、23年版と同様の顔ぶれで、1位が「ランサムウェアによる被害」、2位が「サプライチェーンの弱点を悪用した攻撃」と、上位の並びも同じだった。IPAは「脅威の種類は同じでも、例えば、ランサムウェアは大きく報道された事件が複数あり、サプライチェーンの弱点を悪用した攻撃は本丸を狙う上での常套手段になりつつあるなど、年々危険になっている」と見解を示す。

ランサムウェア攻撃は、PCやサーバーのデータを暗号化し、復旧のための鍵と引き換えに金銭を要求する攻撃手法。その手口は悪質化を続けており、10大脅威の解説書によれば、データの暗号化に加え、窃取情報の暴露、攻撃を受けていることの利害関係者への暴露、DDoS攻撃予告などを組み合わせて、最大で四重の脅迫が確認されているという。

ランサムウェア攻撃が登場した当時の感染経路はメールが多かったが、現在はVPNなどの機器やソフトウェアの脆弱性、意図せず外部公開されているリモートデスクトップポートから不正ログインされるなど、巧妙化している。

23年7月には、名古屋港内のすべてのコンテナターミナル内で運用している「名古屋港統一ターミナルシステム」が、VPN機器の脆弱性を突かれてランサムウェアに感染し、約2日半コンテナターミナルでの作業の停止を余儀なくされた。そのほかにも、大手企業を中心にランサムウェア攻撃の被害の公表が相次ぐなど、ランサムウェアは社会問題になっている。

サプライチェーン攻撃は、セキュリティーが強固な企業を直接攻撃するのではなく、その関連会社や取引先などの外部組織を通じて侵入し情報を窃取するケースと、ソフトウェアサプライチェーンと呼ばれるソフトウェア開発・提供の工程の中で、ライブラリーやアップデートプログラムなどの中にマルウェアを混入させるケースの二つがある。

23年11月には、LINEヤフーが個人情報の外部流出を発表。これは、業務委託先であるNAVER Cloudのさらに委託先の企業で従業員のPCがウイルス感染したことが原因だとしている。現在、大手企業はサプライチェーンセキュリティーの強化を進めており、中堅・中小企業を含む委託先でもセキュリティー対策の徹底が求められつつある。セキュリティー人材がいない場合が多い中堅・中小企業においては、セキュリティー強化は容易ではないが、各種ガイドラインを参考にするなど取り組みを強化していく必要がある。

4位にランクインした「標的型攻撃による機密情報の窃取」も、長年10大脅威に登場する外部脅威だ。解説書では、標的型攻撃を「特定の組織(企業、官公庁、民間団体等)を狙う攻撃のことであり、機密情報等を窃取することや業務妨害を目的としている」と説明。手口としては、組織の利用するクラウドサービスやWebサーバー、VPNといった製品の脆弱性を突いて認証情報を搾取し、その認証情報を利用して攻撃する不正アクセスが多く、そのほかには、メールにファイルを添付したり、リンクを記載したりして、そこからウイルスに感染させる「やり取り型攻撃」や、標的となる企業がよくアクセスするWebサイトを改ざんしてウイルスを仕込む「水飲み場型攻撃」が挙げられる。

近年は、ランサムウェア攻撃、サプライチェーン攻撃、標的型攻撃が単体ではなく、それらを組み合わせた攻撃が主流となっていることに注意しなければならない。

システムの設定ミスによる非公開情報の公開や、個人情報を含んだ記憶媒体の紛失といった不注意による情報流出も目立っている。23年8月、「プライバシーマーク制度」を運営する日本情報経済社会推進協会(JIPDEC)は、審査関連資料などが流出したことを明らかにした。同協会は、許可した場合のみ、審査員が自宅で個人所有のPCを用いてプライバシーマークの審査業務の一部を行うことを認めていたが、当該審査員は、許可の申請の際に届けていない機器を複数用いるなど、申請内容と大きく異なる環境で作業を実施。適切にセキュリティー対策をしていなかったファイルサーバーが、インターネット上で閲覧できる状態になっていたという。また、大手住宅メーカー・積水ハウスの個人情報流出事件では、システム開発を委託していたBIPROGYのセキュリティー設定の不備が原因だと発表されている。

内部脅威に対応するには、アクセス権限やアカウント情報の管理、情報漏えい対策ツールの導入、記録媒体の利用制限、ログの監視といった対策と同時に、社内ルールの整備と徹底、社員のセキュリティーリテラシーやモラルの向上を図る必要がある。

▽パッチが出たらすぐに適用する▽ソフトウェアを最新の状態にアップデートする▽共通脆弱性評価システム「CVSS」(※)の情報を活用して対応する▽脆弱性の優先度を決める─などが基本対策となる。修正プログラムが公開されていない場合は、該当する製品の利用を一時的に停止したり、回避策や緩和策を適用したりするのが有効だとしている。

※:国際的な脆弱性の評価基準で、脆弱性の深刻度を0.0 ~10.0のスコアで算出する。国内ではJPCERTコーディネーションセンターとIPAが、CVSSを用いた脆弱性対策情報サイト「JVN」を運営している。

8位の「ビジネスメール詐欺による金銭被害」も継続的にランクインしている脅威だ。攻撃手口としては、取引先や弁護士など社外の権威ある第三者になりすましたメールを送り、金銭を搾取するケースが多い。最近の詐欺メールは、送信元のメールアドレスが取引先などの本物のメールアドレスと酷似していたり、メール本文が自然な日本語であったりと、以前に比べ見分けるのが難しくなっていることも、被害が拡大している要因とされる。今後は、攻撃者が生成AIを利用することで、これまで以上に巧妙な詐欺メールが増加する可能性もある。

昨年5位だった「テレワーク等のニューノーマルな働き方を狙った攻撃」が、今年は9位だった。新型コロナ禍が落ち着き、ピーク時と比べると少なくなったものの、リモートワークやハイブリッドワークを継続している企業は多い。リモートワーク環境のセキュリティーリスクとしては、VPN機器の脆弱性や設定ミスを悪用する攻撃の増加、セキュリティー対策が不十分な私有端末や自宅のネットワーク利用など挙げられる。

10位は昨年に続き、「犯罪のビジネス化(アンダーグラウンドサービス)」となった。ダークウェブと呼ばれるサイトは通常のブラウザーでは検索できず、その中で、IDやパスワードといった個人情報、サイバー攻撃に使用するサービスやツールが売買されている。また、サイバー犯罪に加担する人材を集める場としても利用されているとした。最近では、ダークウェブに加えて、匿名性の高いメッセージサービスのグループチャットを用いた取引が確認されているという。

「脅威の種類は多岐にわたるが、対策に着目すると、共通しているものもある」(IPA)ことから、昨年の10大脅威から「共通対策」が掲載されるようになった。対策として、▽パスワードを適切に運用する▽情報リテラシー、モラルを向上させる▽メールの添付ファイル開封や、メールやSMSのリンク、URLのクリックを安易にしない▽適切な報告/連絡/相談を行う▽インシデント対応体制を整備し対応する▽サーバーやクライアント、ネットワークに適切なセキュリティー対策を行う▽適切なバックアップ運用を行う―の七つを挙げ、これらの対策を施すことでセキュリティー関連業務の効率化が図れるとしている。

コラムでは、AIの仕組みやメリット、生成AIを活用したサービスの活用事例などを紹介するとともに、AIに関する注意点を解説。AIに個人情報などの機密情報を学ばせる際は、情報流出の可能性を踏まえ、取り扱いに関する規約や仕様を確認することが重要とするほか、ハルシネーション(AIが事実にもとづかない情報や、実在しない情報を生成する現象)などをリスクとして挙げている。コラムでは、「生成AIは、経済発展や社会問題の解決に寄与する可能性がある一方でリスクも秘めている。生成AIとうまく付き合っていくには、正しい最新情報を入手していくことが求められる」とアドバイスしている。

(取材・文/岩田晃久)

上位の脅威は変わらずも巧妙化

セキュリティ10大脅威は、セキュリティー分野の研究者や企業の実務担当者などの有識者で構成される選考会が、最新のセキュリティー脅威について審議・投票し、決定する。昨年までは、組織編と個人編の両方で順位付けをしてきたが、今年から、個人編は順位付けを廃止した。IPAは、「個人ユーザーが順位を“危険度”と誤って認識してしまうと、下位の脅威への注意がおろそかになることを懸念した」と経緯を説明する。組織編の順位についても、「前年のニュースや昨今の状況を考慮して投票されており、危険な順で並んでいるわけではない。順位が下位だから対策は後回しでいいということではない。また、ランクインした脅威がすべてではなく、そのほかにも脅威は存在する」としている。

24年版組織編に選出された10大脅威は、23年版と同様の顔ぶれで、1位が「ランサムウェアによる被害」、2位が「サプライチェーンの弱点を悪用した攻撃」と、上位の並びも同じだった。IPAは「脅威の種類は同じでも、例えば、ランサムウェアは大きく報道された事件が複数あり、サプライチェーンの弱点を悪用した攻撃は本丸を狙う上での常套手段になりつつあるなど、年々危険になっている」と見解を示す。

ランサムウェア攻撃は、PCやサーバーのデータを暗号化し、復旧のための鍵と引き換えに金銭を要求する攻撃手法。その手口は悪質化を続けており、10大脅威の解説書によれば、データの暗号化に加え、窃取情報の暴露、攻撃を受けていることの利害関係者への暴露、DDoS攻撃予告などを組み合わせて、最大で四重の脅迫が確認されているという。

ランサムウェア攻撃が登場した当時の感染経路はメールが多かったが、現在はVPNなどの機器やソフトウェアの脆弱性、意図せず外部公開されているリモートデスクトップポートから不正ログインされるなど、巧妙化している。

23年7月には、名古屋港内のすべてのコンテナターミナル内で運用している「名古屋港統一ターミナルシステム」が、VPN機器の脆弱性を突かれてランサムウェアに感染し、約2日半コンテナターミナルでの作業の停止を余儀なくされた。そのほかにも、大手企業を中心にランサムウェア攻撃の被害の公表が相次ぐなど、ランサムウェアは社会問題になっている。

サプライチェーン攻撃は、セキュリティーが強固な企業を直接攻撃するのではなく、その関連会社や取引先などの外部組織を通じて侵入し情報を窃取するケースと、ソフトウェアサプライチェーンと呼ばれるソフトウェア開発・提供の工程の中で、ライブラリーやアップデートプログラムなどの中にマルウェアを混入させるケースの二つがある。

23年11月には、LINEヤフーが個人情報の外部流出を発表。これは、業務委託先であるNAVER Cloudのさらに委託先の企業で従業員のPCがウイルス感染したことが原因だとしている。現在、大手企業はサプライチェーンセキュリティーの強化を進めており、中堅・中小企業を含む委託先でもセキュリティー対策の徹底が求められつつある。セキュリティー人材がいない場合が多い中堅・中小企業においては、セキュリティー強化は容易ではないが、各種ガイドラインを参考にするなど取り組みを強化していく必要がある。

4位にランクインした「標的型攻撃による機密情報の窃取」も、長年10大脅威に登場する外部脅威だ。解説書では、標的型攻撃を「特定の組織(企業、官公庁、民間団体等)を狙う攻撃のことであり、機密情報等を窃取することや業務妨害を目的としている」と説明。手口としては、組織の利用するクラウドサービスやWebサーバー、VPNといった製品の脆弱性を突いて認証情報を搾取し、その認証情報を利用して攻撃する不正アクセスが多く、そのほかには、メールにファイルを添付したり、リンクを記載したりして、そこからウイルスに感染させる「やり取り型攻撃」や、標的となる企業がよくアクセスするWebサイトを改ざんしてウイルスを仕込む「水飲み場型攻撃」が挙げられる。

近年は、ランサムウェア攻撃、サプライチェーン攻撃、標的型攻撃が単体ではなく、それらを組み合わせた攻撃が主流となっていることに注意しなければならない。

内部脅威がランクアップ

23年版では4位だった「内部不正による情報漏えい等の被害」が3位、9位だった「不注意による情報漏えい等の被害」が6位となり、内部脅威が拡大傾向にあることが分かった。内部不正による情報漏えいは、従業員や元従業員などの関係者が、機密情報の持ち出し、不正行為を行うケースや、社内ルールを守らず情報を持ち出した結果、紛失や情報漏えいするケースがある。23年10月、NTTマーケティングアクトProCXは928万件の個人情報が流出したと発表。コールセンターシステムの運用保守を委託していたNTTビジネスソリューションズの元派遣社員が約10年間にわたり、USBメモリーを使い持ち出していた。システムの設定ミスによる非公開情報の公開や、個人情報を含んだ記憶媒体の紛失といった不注意による情報流出も目立っている。23年8月、「プライバシーマーク制度」を運営する日本情報経済社会推進協会(JIPDEC)は、審査関連資料などが流出したことを明らかにした。同協会は、許可した場合のみ、審査員が自宅で個人所有のPCを用いてプライバシーマークの審査業務の一部を行うことを認めていたが、当該審査員は、許可の申請の際に届けていない機器を複数用いるなど、申請内容と大きく異なる環境で作業を実施。適切にセキュリティー対策をしていなかったファイルサーバーが、インターネット上で閲覧できる状態になっていたという。また、大手住宅メーカー・積水ハウスの個人情報流出事件では、システム開発を委託していたBIPROGYのセキュリティー設定の不備が原因だと発表されている。

内部脅威に対応するには、アクセス権限やアカウント情報の管理、情報漏えい対策ツールの導入、記録媒体の利用制限、ログの監視といった対策と同時に、社内ルールの整備と徹底、社員のセキュリティーリテラシーやモラルの向上を図る必要がある。

基本対策で効率化を

多くのサイバー攻撃は機器やシステムの脆弱性を悪用している。各セキュリティーベンダーや調査機関のセキュリティーレポートにおいても、攻撃の侵入経路の大半がVPNなど機器の脆弱性を突いたものだと発表されている。10大脅威でも、5位に「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」、7位に「脆弱性対策情報の公開に伴う悪用増加」と、脆弱性関連の項目がランクインした。▽パッチが出たらすぐに適用する▽ソフトウェアを最新の状態にアップデートする▽共通脆弱性評価システム「CVSS」(※)の情報を活用して対応する▽脆弱性の優先度を決める─などが基本対策となる。修正プログラムが公開されていない場合は、該当する製品の利用を一時的に停止したり、回避策や緩和策を適用したりするのが有効だとしている。

※:国際的な脆弱性の評価基準で、脆弱性の深刻度を0.0 ~10.0のスコアで算出する。国内ではJPCERTコーディネーションセンターとIPAが、CVSSを用いた脆弱性対策情報サイト「JVN」を運営している。

8位の「ビジネスメール詐欺による金銭被害」も継続的にランクインしている脅威だ。攻撃手口としては、取引先や弁護士など社外の権威ある第三者になりすましたメールを送り、金銭を搾取するケースが多い。最近の詐欺メールは、送信元のメールアドレスが取引先などの本物のメールアドレスと酷似していたり、メール本文が自然な日本語であったりと、以前に比べ見分けるのが難しくなっていることも、被害が拡大している要因とされる。今後は、攻撃者が生成AIを利用することで、これまで以上に巧妙な詐欺メールが増加する可能性もある。

昨年5位だった「テレワーク等のニューノーマルな働き方を狙った攻撃」が、今年は9位だった。新型コロナ禍が落ち着き、ピーク時と比べると少なくなったものの、リモートワークやハイブリッドワークを継続している企業は多い。リモートワーク環境のセキュリティーリスクとしては、VPN機器の脆弱性や設定ミスを悪用する攻撃の増加、セキュリティー対策が不十分な私有端末や自宅のネットワーク利用など挙げられる。

10位は昨年に続き、「犯罪のビジネス化(アンダーグラウンドサービス)」となった。ダークウェブと呼ばれるサイトは通常のブラウザーでは検索できず、その中で、IDやパスワードといった個人情報、サイバー攻撃に使用するサービスやツールが売買されている。また、サイバー犯罪に加担する人材を集める場としても利用されているとした。最近では、ダークウェブに加えて、匿名性の高いメッセージサービスのグループチャットを用いた取引が確認されているという。

「脅威の種類は多岐にわたるが、対策に着目すると、共通しているものもある」(IPA)ことから、昨年の10大脅威から「共通対策」が掲載されるようになった。対策として、▽パスワードを適切に運用する▽情報リテラシー、モラルを向上させる▽メールの添付ファイル開封や、メールやSMSのリンク、URLのクリックを安易にしない▽適切な報告/連絡/相談を行う▽インシデント対応体制を整備し対応する▽サーバーやクライアント、ネットワークに適切なセキュリティー対策を行う▽適切なバックアップ運用を行う―の七つを挙げ、これらの対策を施すことでセキュリティー関連業務の効率化が図れるとしている。

今後はAIのセキュリティーにも注意

24年度版の10大脅威には、コラム「AIとうまく付きAI(あい)たい」が掲載された。IPAは「昨今は生成AIが身近になるなど、AIを誰でも利用できるようになっている。しかし、海外では生成AIを悪用した事件が多発しており、注意が必要だ。まずは利用者に生成AIの良い点、悪い点、注意すべき点を知ってもらうことを考え、テーマとして取り上げた」と経緯を説明する。コラムでは、AIの仕組みやメリット、生成AIを活用したサービスの活用事例などを紹介するとともに、AIに関する注意点を解説。AIに個人情報などの機密情報を学ばせる際は、情報流出の可能性を踏まえ、取り扱いに関する規約や仕様を確認することが重要とするほか、ハルシネーション(AIが事実にもとづかない情報や、実在しない情報を生成する現象)などをリスクとして挙げている。コラムでは、「生成AIは、経済発展や社会問題の解決に寄与する可能性がある一方でリスクも秘めている。生成AIとうまく付き合っていくには、正しい最新情報を入手していくことが求められる」とアドバイスしている。

サイバー攻撃の巧妙化が続いており、国内のセキュリティー被害が増加している。猛威を振るうランサムウェア攻撃、拡大するサプライチェーンリスク、内部不正による情報漏えい、次々に発見される新たな脆弱性など、多岐にわたる脅威に対抗するのは容易ではない。情報処理推進機構(IPA)が1月に発表した「情報セキュリティ10大脅威 2024」の「組織編」を参考に、2023年に起きたセキュリティー事件を交えて、サイバー攻撃の傾向やその対策を考察する。

(取材・文/岩田晃久)

24年版組織編に選出された10大脅威は、23年版と同様の顔ぶれで、1位が「ランサムウェアによる被害」、2位が「サプライチェーンの弱点を悪用した攻撃」と、上位の並びも同じだった。IPAは「脅威の種類は同じでも、例えば、ランサムウェアは大きく報道された事件が複数あり、サプライチェーンの弱点を悪用した攻撃は本丸を狙う上での常套手段になりつつあるなど、年々危険になっている」と見解を示す。

ランサムウェア攻撃は、PCやサーバーのデータを暗号化し、復旧のための鍵と引き換えに金銭を要求する攻撃手法。その手口は悪質化を続けており、10大脅威の解説書によれば、データの暗号化に加え、窃取情報の暴露、攻撃を受けていることの利害関係者への暴露、DDoS攻撃予告などを組み合わせて、最大で四重の脅迫が確認されているという。

ランサムウェア攻撃が登場した当時の感染経路はメールが多かったが、現在はVPNなどの機器やソフトウェアの脆弱性、意図せず外部公開されているリモートデスクトップポートから不正ログインされるなど、巧妙化している。

23年7月には、名古屋港内のすべてのコンテナターミナル内で運用している「名古屋港統一ターミナルシステム」が、VPN機器の脆弱性を突かれてランサムウェアに感染し、約2日半コンテナターミナルでの作業の停止を余儀なくされた。そのほかにも、大手企業を中心にランサムウェア攻撃の被害の公表が相次ぐなど、ランサムウェアは社会問題になっている。

サプライチェーン攻撃は、セキュリティーが強固な企業を直接攻撃するのではなく、その関連会社や取引先などの外部組織を通じて侵入し情報を窃取するケースと、ソフトウェアサプライチェーンと呼ばれるソフトウェア開発・提供の工程の中で、ライブラリーやアップデートプログラムなどの中にマルウェアを混入させるケースの二つがある。

23年11月には、LINEヤフーが個人情報の外部流出を発表。これは、業務委託先であるNAVER Cloudのさらに委託先の企業で従業員のPCがウイルス感染したことが原因だとしている。現在、大手企業はサプライチェーンセキュリティーの強化を進めており、中堅・中小企業を含む委託先でもセキュリティー対策の徹底が求められつつある。セキュリティー人材がいない場合が多い中堅・中小企業においては、セキュリティー強化は容易ではないが、各種ガイドラインを参考にするなど取り組みを強化していく必要がある。

4位にランクインした「標的型攻撃による機密情報の窃取」も、長年10大脅威に登場する外部脅威だ。解説書では、標的型攻撃を「特定の組織(企業、官公庁、民間団体等)を狙う攻撃のことであり、機密情報等を窃取することや業務妨害を目的としている」と説明。手口としては、組織の利用するクラウドサービスやWebサーバー、VPNといった製品の脆弱性を突いて認証情報を搾取し、その認証情報を利用して攻撃する不正アクセスが多く、そのほかには、メールにファイルを添付したり、リンクを記載したりして、そこからウイルスに感染させる「やり取り型攻撃」や、標的となる企業がよくアクセスするWebサイトを改ざんしてウイルスを仕込む「水飲み場型攻撃」が挙げられる。

近年は、ランサムウェア攻撃、サプライチェーン攻撃、標的型攻撃が単体ではなく、それらを組み合わせた攻撃が主流となっていることに注意しなければならない。

(取材・文/岩田晃久)

上位の脅威は変わらずも巧妙化

セキュリティ10大脅威は、セキュリティー分野の研究者や企業の実務担当者などの有識者で構成される選考会が、最新のセキュリティー脅威について審議・投票し、決定する。昨年までは、組織編と個人編の両方で順位付けをしてきたが、今年から、個人編は順位付けを廃止した。IPAは、「個人ユーザーが順位を“危険度”と誤って認識してしまうと、下位の脅威への注意がおろそかになることを懸念した」と経緯を説明する。組織編の順位についても、「前年のニュースや昨今の状況を考慮して投票されており、危険な順で並んでいるわけではない。順位が下位だから対策は後回しでいいということではない。また、ランクインした脅威がすべてではなく、そのほかにも脅威は存在する」としている。

24年版組織編に選出された10大脅威は、23年版と同様の顔ぶれで、1位が「ランサムウェアによる被害」、2位が「サプライチェーンの弱点を悪用した攻撃」と、上位の並びも同じだった。IPAは「脅威の種類は同じでも、例えば、ランサムウェアは大きく報道された事件が複数あり、サプライチェーンの弱点を悪用した攻撃は本丸を狙う上での常套手段になりつつあるなど、年々危険になっている」と見解を示す。

ランサムウェア攻撃は、PCやサーバーのデータを暗号化し、復旧のための鍵と引き換えに金銭を要求する攻撃手法。その手口は悪質化を続けており、10大脅威の解説書によれば、データの暗号化に加え、窃取情報の暴露、攻撃を受けていることの利害関係者への暴露、DDoS攻撃予告などを組み合わせて、最大で四重の脅迫が確認されているという。

ランサムウェア攻撃が登場した当時の感染経路はメールが多かったが、現在はVPNなどの機器やソフトウェアの脆弱性、意図せず外部公開されているリモートデスクトップポートから不正ログインされるなど、巧妙化している。

23年7月には、名古屋港内のすべてのコンテナターミナル内で運用している「名古屋港統一ターミナルシステム」が、VPN機器の脆弱性を突かれてランサムウェアに感染し、約2日半コンテナターミナルでの作業の停止を余儀なくされた。そのほかにも、大手企業を中心にランサムウェア攻撃の被害の公表が相次ぐなど、ランサムウェアは社会問題になっている。

サプライチェーン攻撃は、セキュリティーが強固な企業を直接攻撃するのではなく、その関連会社や取引先などの外部組織を通じて侵入し情報を窃取するケースと、ソフトウェアサプライチェーンと呼ばれるソフトウェア開発・提供の工程の中で、ライブラリーやアップデートプログラムなどの中にマルウェアを混入させるケースの二つがある。

23年11月には、LINEヤフーが個人情報の外部流出を発表。これは、業務委託先であるNAVER Cloudのさらに委託先の企業で従業員のPCがウイルス感染したことが原因だとしている。現在、大手企業はサプライチェーンセキュリティーの強化を進めており、中堅・中小企業を含む委託先でもセキュリティー対策の徹底が求められつつある。セキュリティー人材がいない場合が多い中堅・中小企業においては、セキュリティー強化は容易ではないが、各種ガイドラインを参考にするなど取り組みを強化していく必要がある。

4位にランクインした「標的型攻撃による機密情報の窃取」も、長年10大脅威に登場する外部脅威だ。解説書では、標的型攻撃を「特定の組織(企業、官公庁、民間団体等)を狙う攻撃のことであり、機密情報等を窃取することや業務妨害を目的としている」と説明。手口としては、組織の利用するクラウドサービスやWebサーバー、VPNといった製品の脆弱性を突いて認証情報を搾取し、その認証情報を利用して攻撃する不正アクセスが多く、そのほかには、メールにファイルを添付したり、リンクを記載したりして、そこからウイルスに感染させる「やり取り型攻撃」や、標的となる企業がよくアクセスするWebサイトを改ざんしてウイルスを仕込む「水飲み場型攻撃」が挙げられる。

近年は、ランサムウェア攻撃、サプライチェーン攻撃、標的型攻撃が単体ではなく、それらを組み合わせた攻撃が主流となっていることに注意しなければならない。

この記事の続き >>

- 内部脅威がランクアップ

- 基本対策で効率化を

- 今後はAIのセキュリティーにも注意

続きは「週刊BCN+会員」のみ

ご覧になれます。

(登録無料:所要時間1分程度)

新規会員登録はこちら(登録無料) ログイン会員特典

- 注目のキーパーソンへのインタビューや市場を深掘りした解説・特集など毎週更新される会員限定記事が読み放題!

- メールマガジンを毎日配信(土日祝をのぞく)

- イベント・セミナー情報の告知が可能(登録および更新)

SIerをはじめ、ITベンダーが読者の多くを占める「週刊BCN+」が集客をサポートします。 - 企業向けIT製品の導入事例情報の詳細PDFデータを何件でもダウンロードし放題!…etc…

- 1