「セキュリティ」をテーマとした2日目の基調講演では、メディアスケッチ代表取締役でサイバー大学専任講師の伊本貴士氏が登壇。「リモート時代のゼロ・トラストネットワーク導入」をテーマに講演を行った。

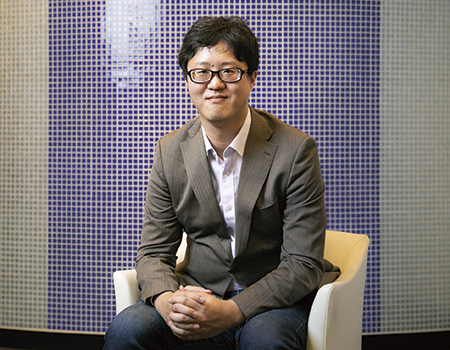

メディアスケッチ

メディアスケッチ

代表取締役 サイバー大学 専任講師

伊本貴士氏

新型コロナウイルス感染症対策として、今、多くの企業がリモートワーク(テレワーク)を実践している。その結果、自宅などから企業のシステムにインターネット経由でアクセスする機会が増え、強固なセキュリティ対策が求められるようになった。

このような背景から注目されているのが、ゼロトラストネットワークだ。伊本氏は、まずゼロトラストネットワークを「内部端末を信用せず、端末およびユーザーごとに細かい権限管理を設定して、侵入されたとしても被害を最小限にとどめる設計思想」と定義。米国の国立標準技術研究所(NIST)の説明資料を基に、その仕組みと特徴を解説した。

ゼロトラストネットワークでは、企業内からのアクセスについても、インターネットなどの外部からのアクセス時と同等の厳しさでデータへのアクセスを制御する。伊本氏の説明によれば、まずアクセスポイント(別名:エンフォーサー)がアクセス者のユーザー認証を実施。次に、ポリシーエンジンがそのユーザーの信用度(スコア)を算出し、そのスコアに基づいて「参照のみ許可」「変更も許可」などのアクセス権限を決めるという流れだ。

ポイントは、スコアの算出方法にある。伊本氏は、「これは、あくまでも一例」と断りつつ、「スコアはユーザー、デバイス、ソフトウェア、ネットワークの4要素で決まる」と解説。例えば、ユーザーについては、ID発行者の信用度、操作履歴の信頼度、認証を多要素で行っているかどうかがスコアの高低に影響を与えることになるという。同様に、デバイスについては、その企業が支給している機器か、信頼できるメーカーの製品か、外部からの脆弱性検査にパスしているか、などが判定の基準。ソフトウェアがバージョンや電子署名の有無、ネットワークがIPアドレスや暗号化の有無が評価の対象になるとのことだ。

このような特徴を持つゼロトラストネットワークを企業が導入するには、そのための準備が必要になる。伊本氏は、「ゼロトラスト視点でセキュリティの考え方を見直し、情報資産を重要度に分けて管理する必要がある」と指摘。さらに、ユーザーとデバイスに関する情報の一元管理、パスワード認証から電子鍵認証への移行、端末についての脆弱性検査、ポリシー管理とポリシー監査の体制を構築することも重要だと強調した。