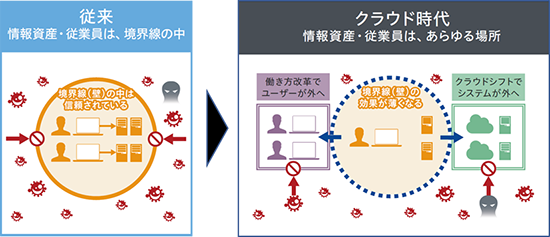

近年、クラウドサービスやテレワークの活用などビジネスを取り巻く環境は大きく変化している。サイバー攻撃の手段も多様化の一途を辿っており、従来の境界防御では防げないセキュリティインシデントも増加。企業・組織における情報漏洩や内部不正によるセキュリティリスクが増す中で注目され始めたのが、ゼロトラストだ。今回はゼロトラストの運用面の課題と対策にポイントを絞って解説する。

クラウド増加と攻撃範囲の拡大・高度化でセキュリティリスクは増大

クラウド増加と攻撃範囲の拡大・高度化でセキュリティリスクは増大

ゼロトラストとは、すべての通信アクセスを信頼しないという考え方

ゼロトラストとは、特定の技術や製品・ソリューションを指す言葉ではなく、Forrester Reseachが2010年に提唱した考え方で、「社内(ネットワーク内)は安全である」という前提のもとに、ネットワークの境界を守るやり方で社内を守り切れなくなった現状を踏まえ、「全てのトラフィックを信頼しないことを前提とし、検査、ログ取得を行う」というものだ。言い換えると全ての通信を疑って検査、記録するという性悪説に基づくアプローチである。ゼロトラストのアプローチでは、ネットワークの境界が防御線としての意味をなさず、全ての通信アクセスを信頼しないという考え方に基づき、対策を講じる。

具体的なゼロトラストについての説明は、情報処理推進機構(IPA)が22年7月に公開した「ゼロトラスト移行のすゝめ」なども確認してほしい。

ゼロトラストとは

ゼロトラストとは

ゼロトラストに求められる対策と課題

今求められるのはマルウェア感染の疑いについて常時モニタリングし、さらに感染の疑いのある端末に関してネットワークから隔離する対策だ。ただ、全てのトラフィックを検査し、ログ取得を行うとなると、検査対象もログ情報も膨大な量となり、運用負荷もコストもかかるため、実際に運用できる組織は限られているのが実情だ。また、ゼロトラストを実現するソリューションの多くが海外ベンダーによる提供だ。円安や半導体不足など世界情勢の影響による価格上昇や、製品、マニュアル、サポートが一部日本語に対応していないなど運用面の課題が導入後に判明し、継続利用を断念したという組織もある。

せっかくゼロトラストのソリューションを導入しても、継続して運用ができなければ意味がない。近年では、サイバー攻撃が増加し、攻撃内容も高度化・巧妙化している傾向にある。大企業や官公庁だけではなく、中小企業などの小規模の組織も狙われている。ゼロトラストのソリューションを導入する場合は、小規模の組織においても、導入や運用に負荷がかからないかどうかも選択のポイントである。

ゼロトラストの実現に求められる対策

ゼロトラストの実現に求められる対策

運用負荷がかからないソリューションを段階的に

では、ゼロトラストの運用が現状難しい組織において、具体的にどのような対策を施すべきだろうか。まずは現状を確認し、ゼロトラストの対策のポイントになる「感染させない」、「情報漏洩させない」、「検知・対応できる」対策ができているかどうかを確認してほしい。

運用負荷をかけないゼロトラスト対策のためのポイント

運用負荷をかけないゼロトラスト対策のためのポイント

サイバー攻撃にはさまざまな種類があるが、多くはWebアクセスとメールに起因している。サイバー攻撃による被害を抑えるのがゼロトラストの大きな目的なので、運用負荷もコストも高くなるソリューション導入を検討する前に、Webの対策、次にメール、その次にファイルというように、優先順位を付けた上で、段階的に進めていくこともお勧めしたい。

■執筆者プロフィール

内山 智(ウチヤマ サトシ)

デジタルアーツ 経営企画部 経営企画課 課長 兼 マーケティング部プロダクトマネージャー ITコーディネータ

大手通信キャリアで営業、企画、マーケティング、各種プロジェクトマネジメントなどを経験し、2019年からデジタルアーツでマーケティング部プロダクトマネージャーとして、「i-FILTER」などのセキュリティソリューションのプロダクトマネジメント、マーケティング、プロモーション、セキュリティ導入・運用支援業務などに従事。22年9月から経営企画部 経営企画課 課長も兼務。