Special Feature

ポストコロナの認証管理 テレワーク環境を安全にする方法

2020/06/04 09:00

週刊BCN 2020年06月01日vol.1827掲載

NTTテクノクロス

セキュリティと利便性のバランスが重要

社会全体が急速かつ大規模にテレワーク導入に動いた昨今の状況下では、「これまでよりもさらに、セキュリティが重要になる」と、NTTテクノクロスの井上淳・ビジネスソリューション事業部第三ビジネスユニットアシスタントマネージャーは指摘する。一方で、社内に接続するVPNゲートウェイなどのトラフィックの問題も見過ごせない。

本来、パブリッククラウドのサービスであればVPNを介さずに自宅などから直接アクセスするのが望ましい。しかし直接のアクセスを許容すると、企業が不正アクセスを検知してクラウドからの情報漏えいを防ぐのが難しくなる。結果的に、テレワーク中の社員には社内の認証サーバーを経由してからパブリッククラウドにアクセスさせる企業は多い。セキュリティを重視するあまり利便性を過度に犠牲にすると、テレワークが生産性を落とす要因にもなりかねない点は注意が必要だ。

NTTテクノクロスでは、企業の全社テレワーク実現には、導入のしやすさと使い勝手のバランスをとることが重要だと考えている。多くの企業が、一気にゼロトラストネットワークを構築するのは困難で、徐々に移行できるよう、段階的な移行を目指すべきだとする。

そのために、「まずはハイブリッド型の認証管理の提案をすることもある」と高橋祐介・ビジネスソリューション事業部第三ビジネスユニット統括マネージャーは話す。パブリッククラウド上のサービスには直接アクセスできるようにし、社内システムにはVPN経由でログインして使ってもらう。IDを無理に統合するのではなく、まずはクラウド用と社内用とでIDを分け、ハイブリッド型で管理するというアプローチをとるのだ。その後、時間をかけてIDを整理し統合していく。

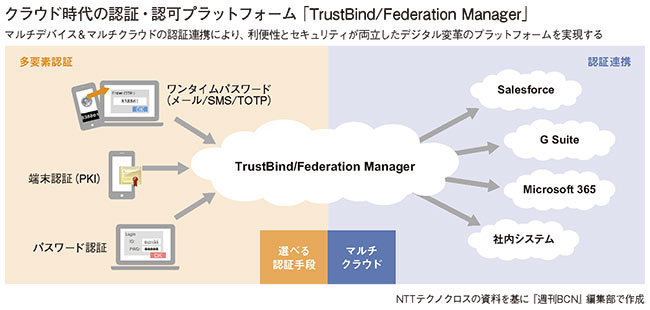

NTTテクノクロスが提供するクラウドセキュリティソリューション「TrustBind(トラストバインド)」は、マルチクラウド、マルチデバイスに対応した認証管理を実現する。マルチデバイス対応のため、PCとスマートフォンの両方のアクセスがあるテレワークにも対応しやすい。「TrustBindは、社内、クラウドに関係なく統合認証、アクセス認可の機能を提供する。多要素認証にも対応し、CASB(Cloud Access Security Broker)のアクセス管理も複合的に提供する」と高橋氏は説明する。

手間をかけずに認証を

セキュアにする

CASBは不正なクラウドの利用を阻止するために使われるイメージがあるが、CASBのスコアは事業部にクラウドサービスの利用を許可する際の判断にも使える。また、例えばMicrosoft 365を使う際に、認証やセキュリティを強化したい場合にもCASBは活用できる。組み込みに強いこともTrustBindの特徴だ。TrustBindにはいくつかのサービス用にあらかじめコネクタが用意されているが、新たに認証連携させたいサービスがあれば、そのサービスのSAML(Security Assertion Markup Language)化の支援にも使われる。またSAML対応が難しいサービスでは、TrustBindを使ってIDとパスワードを代理投入するような仕組みも構築できる。

現状の認証環境を、1週間や2週間の短期間で大きく変えることは難しいが、ポストコロナを見据えた場合、中長期的に認証、認可のあり方を見直すことが必要になる。その上でNTTテクノクロスとしては、クラウドサービスを使いたい顧客には積極的にCASBを提案。さらにPCとスマートフォンのアクセスを統合し、セキュリティを強化する提案も行う。スマートフォンを組み合わせれば、従来のID・パスワードだけでなく生体認証なども取り入れやすくなり、さらにリスクベース認証を組み合わせることも可能だ。「テレワーク時代には、手間をかけずに認証をセキュアにすることを考える必要がある」と高橋統括マネージャーは話す。

認証管理で難しいのは、どの範囲の認証をどこで管理するかを決めることだという。これまではVPNを用意し、企業内で認証するのが当たり前だった。その常識を覆してクラウドベースにシフトするとなれば、クラウドでIDの管理をすることにもなる。これを企業が受け入れられるのか、受け入れるために必要なものは何かを考える必要がある。

ポストコロナでもう一つ考慮するべきなのが、自社の社員だけでなく協力会社社員のIDの管理だ。緊急事態宣言下では、あらゆる企業がテレワークの対象となった。それはつまり、自社だけでなく顧客先、委託先、常駐先などもテレワーク化したということであり、常駐していた協力会社の社員向けにもテレワーク環境を整え、新たにテレワーク用のIDを用意しなければならなくなったということだ。さらに今後は、採用候補の学生など外部のゲストIDを管理するケースも増えるかもしれない。多様なIDを発行し、それを効率的に管理することを、企業は中長期的な課題と捉えて考えていく必要があるだろう。

「協力会社社員のIDやゲストIDなどをどう管理するのかは難問だ」と井上アシスタントマネージャー。協力会社社員のID情報は、契約が切れれば適切に削除しなければならず、そのための運用ルールも新たにつくる必要がある。自社の社員、協力会社の社員が利用するコミュニケーションツールなどを用意して「それを利用する際のアクセス管理や認証管理、本人確認をどう運用するかも新たな課題になる」と高橋統括マネージャーは話す。

誰にどこまでのアクセスを認可するのか。認可を厳しくすると、使い勝手も悪くなり管理の手間もかかる。個人の認証とアクセス認可をどう組み合わせて社員以外のアクセス制御を行うかは、これからのテレワークの新たな課題といえるだろう。CASBを活用してシングルサインオン環境を構築するといったインフラ整備と並行して、情報システム部門が運用管理体制をしっかり確立することが重要だ。

e-Janネットワークス

独自のリモートアクセスでセキュリティリスクを低減

VPNのキャパシティが足りない、自宅で利用できるPCを全社員に配布していないなど、現状では「多くの企業が全社規模のテレワークを想定したITインフラデザインになっていない」と、e-Janネットワークスの楠木慎二・執行役員経営企画室室長は指摘する。一方で、4月に発令された緊急事態宣言のタイミングでも、大きな手間と予算をかけずに全社テレワーク体制に移行できていた先進的な企業もある。

e-Janネットワークスでは、そうした企業のテレワーク環境の整備をこれまでもサポートしてきた。同社では、社外のPC、スマートフォンなどから、クラウド型のグループウェアやファイルサーバーなどの業務リソースに安全にアクセスできるようにするサービス「CACHATTO(カチャット)」を提供している。2002年に「カチャットサーバー Version 1.0」をリリース。その後も進化を続け、19年10月時点で1100社53万ユーザーに利用されているという。

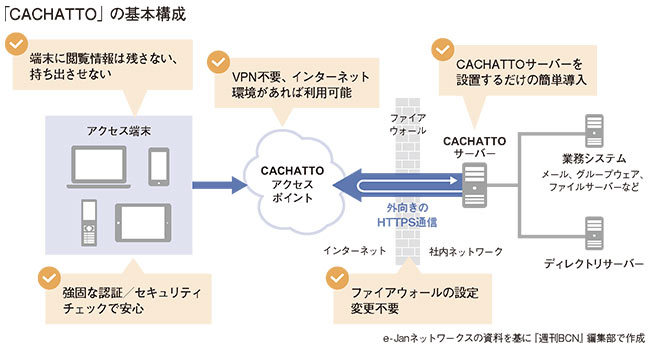

CACHATTOは「導入がしやすく、BYOD(Bring Your Own Device)で社員が所有するデバイスが利用でき、端末側にデータを残さない点が評価されている」と楠木執行役員は話す。CACHATTOは独自のポーリング方式により、VPNを経由しなくても安全にリモートからアクセスできる環境を構築することが可能。VDIやリモートデスクトップでは、テレワークで全社員がセキュアに利用しようとすればVPNを利用することになり、VPNゲートウェイサーバーなどには大きな負荷がかかる。CACHATTOはそれらとは異なる仕組みで、リモートからの安全なアクセスを実現している。

CACHATTOの基本的な構成では、CACHATTOサーバーをファイアウォール内に設置し、リモートからアクセスすることで必要な情報だけを表示する。社内のCACHATTOサーバーから社外のアクセスポイントへは、外向きのHTTPS通信のみを利用する。そのため導入は容易で、外部からの侵入リスクも小さくできる。CACHATTOサーバーにはCACHATTO専用のブラウザーである「CACHATTO SecureBrowser」からアクセスすることで、情報は端末に残さずにリモートから閲覧でき、端末の盗難や紛失による情報漏えいのリスクも抑えることができるのだ。

社内システムとSaaS

シングルサインオンを実現

CACHATTOでは、独自の認証の仕組みを提供し、リモートアクセス時のセキュリティ性を高めている。「CACHATTOの認証の仕組みは、社内の認証サーバーとも連携でき、端末単位の個別認証にも対応している。ID・パスワードの代わりにスマートフォンなどの生体認証を使って本人認証をすることもできる」(楠木執行役員)。さまざまな認証やセキュリティチェックの仕組みを組み合わせて運用できる。SecureBrowserのロック解除には、生体認証やワンタイムパスワードを使うことも可能だ。また、CACHATTOの認証の仕組みはActive Directoryとも容易に連携が可能で、これによりActive Directoryに登録されている社員のID情報を、手間をかけずにCACHATTOで利用できる。派遣社員などのIDに関しては、Active Directoryに登録されている社員IDとは分け、CACHATTOで独自に発行し別管理することができる。これにより、派遣社員などのリモートアクセスも容易に用意し運用できる。さらに、私物のPCを使ったテレワークの安全性を確保できる「CACHATTO SmartLogin 」もある。これはCACHATTOで認証されたスマートフォンやタブレットを、ハードウェアトークンとして活用できるようにするものだ。これを使えば、私物PCからでも安全にアプリケーションにアクセスできるようになる。

CACHATTOは社内システムだけでなく、各種SaaSとも連携させて利用できる。「Multi-Cloud Gateway」という機能で、クラウドサービスの利用に対しCACHATTOの認証やSecureBrowserなどの各種セキュリティ機能を適用できる。Multi-Cloud Gatewayを使えばCACHATTOが認証ポータルになり、社内のシステムとSaaSのシングルサインオン環境の実現が可能だ。「CACHATTOがあれば、リモートからでも社内にいるのと同じようにSaaSを利用できる」と楠木執行役員。このCACHATTOで認証ポータル化できる機能は、リモート環境でこそメリットを発揮するものだと言う。

CACHATTOは独自の仕組みでテレワーク環境を実現しており、さまざまな認証の仕組みを提供することでテレワーク環境の安全性も担保している。ところで、ポストコロナを見据えた際に必要になると言われているゼロトラストネットワークに対し、CACHATTOではどうアプローチするのか。「ゼロトラストネットワークの仕組みは、さまざまなものを導入する必要があり、一朝一夕には実現できない。グーグルでさえ、実現するのに8年もの時間がかかっている」と楠木執行役員。

ゼロトラストネットワークでは、基本的にモバイルデバイス管理の仕組みなどで管理している端末を信頼することになる。CACHATTOはもともと端末を守る仕組みであり、CACHATTOをさまざまな機能と組み合わせることで、ユニークなゼロトラストネットワークを実現できるだろうと言う。ゼロトラストネットワークの実現は、CACHATTOにとっても今後発展的な領域の課題として捉えられている。

新型コロナウイルス禍で広がったテレワーク。新しい働き方として今後の定着が期待される一方、大勢の社員が一斉に社内LANにアクセスすることによるVPNの処理遅延など、これまでにもさまざまな課題が生じている。さらに、社内ネットワークへのリモートアクセスで懸念されるのがセキュリティだ。社員が自宅などから安全にテレワークを行うためには、認証管理についても改めて見直す必要があるだろう。ユーザーの利便性を損なわずに、テレワーク環境下でも安全にアクセス可能な仕組みが求められる。そのためにはどのような認証管理の仕組みを構築すれば良いのか。関連ソリューションベンダーの提案や直近の顧客動向を通して、市場のトレンドを掘り下げる。

(取材・文/谷川耕一 編集/前田幸慧)

日本マイクロソフト

「Microsoft 365 E5」でゼロトラストネットワークを実現

新型コロナの感染拡大、それに伴う4月の緊急事態宣言発令を受けて、全国で外出自粛を余儀なくされた。企業は急きょ従業員が在宅勤務できる環境の整備に追われることとなったが、全従業員がテレワークを実施するためのノウハウを持つ企業は少なく、中小企業から大企業まで、どう対応すればいいのか悩む声もあった。日本マイクロソフトには、こうした企業から新型コロナ対策に関連した相談が多く寄せられた。中堅・中小企業からは、コラボレーションツールの「Microsoft Teams」などテレワークで新たに利用したいツール導入などに関する問い合わせが多かった。一方、大手企業はすでにある程度テレワーク環境を構築しているケースが多く、相談内容はその適用範囲の拡大に伴う課題の解決方法に関するものが多かったという。

「中にはオンプレミスベースのシステムをこの際『Microsoft Azure』に移行したい、VPNを使わないゼロトラストネットワークを実現したい、といった相談もあった」と、日本マイクロソフトの藤本浩司・Microsoft 365ビジネス部Securityビジネス開発部部長は説明する。このレベルの対処となればそれなりの手間とコストがかかり、すぐに対応できるものではない。

今回のコロナ禍のように急きょテレワークに対応しなければならない場合は、まずはVPN経由で社内LANにアクセスする際のセキュリティ強化を考えるべきだろう。その方法として、「最低限、多要素認証にすることで認証を強化したほうがいい」と藤本部長は話す。一度VPN経由で社内LANに入ってしまえば、ファイアウォールの内側で守られているはずの情報にもリモート端末からアクセスできてしまう。そのため、VPN経由で接続してきた人が本当に正しいユーザーかを確実に判別する必要があるということだ。

より安全なテレワーク環境のためには、VPNを排してゼロトラストネットワークを構築するのも一つの手だろう。ゼロトラストネットワークは、全てが信頼できないことを前提に、全てのデバイスのトラフィック検査やログ取得などを行うことで、安全性を確保するものだ。「ゼロトラストを入れればVPNを張る必要もなくなる。基本的にはゼロトラストの考え方でやっていただくのが、最善の策になりつつあると考えている」と藤本部長は説明する。

続きは「週刊BCN+会員」のみ

ご覧になれます。

(登録無料:所要時間1分程度)

新規会員登録はこちら(登録無料) ログイン会員特典

- 注目のキーパーソンへのインタビューや市場を深掘りした解説・特集など毎週更新される会員限定記事が読み放題!

- メールマガジンを毎日配信(土日祝をのぞく)

- イベント・セミナー情報の告知が可能(登録および更新)

SIerをはじめ、ITベンダーが読者の多くを占める「週刊BCN+」が集客をサポートします。 - 企業向けIT製品の導入事例情報の詳細PDFデータを何件でもダウンロードし放題!…etc…