Special Feature

IPA「10大脅威」から見るセキュリティの今

2023/03/20 09:00

週刊BCN 2023年03月20日vol.1961掲載

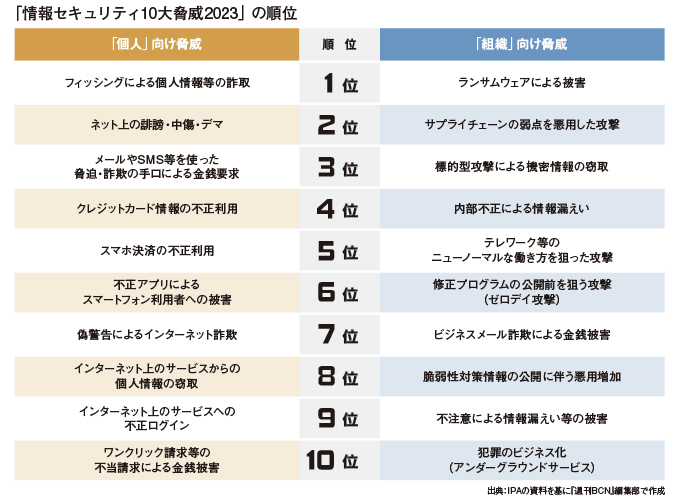

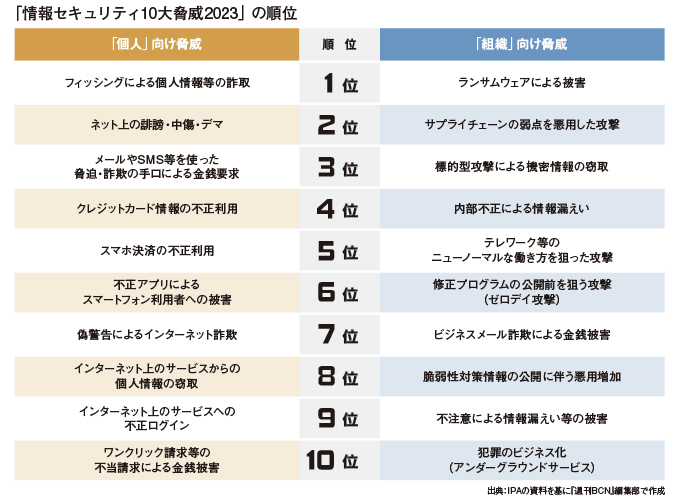

サイバー攻撃の増加・巧妙化により、国内企業のセキュリティ被害は拡大傾向にある。ランサムウェア攻撃やサプライチェーンリスク、日々見つかる新たな脆弱性など多岐にわたる脅威に対策を行うことは容易ではない。情報処理推進機構(IPA)が1月に発表した「情報セキュリティ10大脅威2023」の組織編を参考に、サイバー攻撃の傾向やその対策を分析する。

(取材・文/岩田晃久)

23年版のセキュリティ10大脅威の1位は、前年に引き続き「ランサムウェアによる被害」だった。ランサムウェアに感染すると、PCやサーバーのデータを暗号化され、復旧と引き換えに金銭を要求される。その手口は年々悪質化しており、10大脅威の解説書では、データの暗号化に加え、窃取情報の暴露、DDoS攻撃予告、攻撃を受けていることの暴露などを組み合わせて、最大で四重の脅迫が確認されているとした。

情報処理推進機構

内海百葉氏

IPAのセキュリティセンターセキュリティ対策推進部脆弱性対策グループの内海百葉氏は「攻撃者は社会的な影響を含めた攻撃を行うことで金銭を払わせやすくしている」と分析する。感染経路も従来はメールを介したケースが多かったが、VPNの脆弱性を悪用したり、意図せず外部公開されているリモートデスクトップポートに不正ログインするなど巧妙化している。

2位には、22年に3位だった「サプライチェーンの弱点を悪用した攻撃」が入った。サプライチェーン攻撃を大きく分けると、セキュリティが強固な企業を直接攻撃するのではなく、その関連会社や取引先などの外部組織を通じて侵入や情報の窃取するケースと、ソフトウェアサプライチェーンと呼ばれるソフトウェア開発・提供の工程の中で、アップデートプログラムなどにマルウェアを混入させるケースがある。

22年3月にトヨタ自動車(トヨタ)の取引先部品メーカーである小島プレス工業がサイバー攻撃を受けサーバーやPCがウイルスに感染したため業務を停止。その結果、トヨタの国内全工場の停止につながった。サプライヤーが攻撃を受けると納入先にも深刻な影響を与えることが明白となった事件だった。

現在、大手企業はサプライチェーンセキュリティへの取り組みを強化しており、委託先となる中堅・中小企業にもセキュリティ対策の徹底が求められつつある。セキュリティ人材がいない場合が多い中堅・中小企業においては、セキュリティ強化は容易ではないが、重要な経営課題となるため、トップダウンでの取り組み、各種ガイドラインを参考にするといったことが大切になるという。

3位は「標的型攻撃による機密情報の窃取」となった。標的型攻撃は特定の組織を標的にサイバー攻撃を仕掛け、機密情報の搾取や業務妨害を行うもので、10大脅威においても長年、ランクインしている。手口としては、メールにファイルを添付したり、リンクを記載したりして、そこからウイルスに感染させる「やり取り型攻撃」や、Webサイトを改ざんしてウイルスを仕込む「水飲み場型攻撃」、組織の利用するクラウドサービスやWebサーバー、VPNといった製品の脆弱性を突いて認証情報を搾取し、その認証情報を利用して攻撃する不正アクセスなどがある。

22年9月にロシアのハッカー集団「キルネット」が、日本政府が運営する行政情報のポータルサイト「eーGov」や東京メトロ、大手クレジットカード会社などを標的にDDoS攻撃を行い、Webサイトなどが閲覧しづらくなる状況に陥った。

注意しなければならないのは、ランサムウェア攻撃、サプライチェーン攻撃、標的型攻撃が単体ではなく、それらを組み合わせた攻撃が主流となっていることだ。トヨタのケースでは、サプライチェーン上の取引先企業にランサムウェアによる攻撃が行われた。また、22年10月には、大阪急性期・総合医療センターが、ランサムウェア攻撃によって電子カルテなどが暗号化され、外来診療や各種検査の停止を余儀なくされるなど、最近は、病院を標的としたランサムウェア攻撃が増えている。

内部不正はITを利用したものだけではない。22年9月に回転ずし大手「かっぱ寿司」を運営するカッパ・クリエイトの社長が、以前の勤務先であるライバル企業の商品原価などの営業秘密情報を、元部下を通じて持ち出したことで、不正競争防止法違反の疑いで逮捕された。内海氏は「このケースは、人間関係によるものであるため、つい渡してしまったという部分もあると考えられる。相手が上層部になればなるほど断るのは難しいのではないか」と見解を述べた。

新型コロナ禍によって、リモートワークやハイブリットワークが定着したことで「テレワーク等のニューノーマルな働き方を狙った攻撃」が5位となった。リモートワーク環境のセキュリティリスクとしては、VPN機器の脆弱性や設定ミスを悪用する攻撃の増加、セキュリティ対策が不十分な私有端末や自宅のネットワーク利用などが挙げられる。

最近は、新型コロナ禍が落ち着いてきたこともあり、出社が増えている。その際、リモートワークで利用していたPCがマルウェアに感染しており、それに気付かず社内ネットワークに接続し、マルウェアが拡散するといったリスクがあることに注意しなければならない。

多くのサイバー攻撃は機器やシステムの脆弱性を悪用している。各セキュリティベンダーのランサムウェアに関する調査でも、侵入経路の大半がVPNなど機器の脆弱性を突いたものだと発表されている。10大脅威でも、6位に「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」、8位に「脆弱性対策情報の公開に伴う悪用増加」と脆弱性関連の項目がランクインした。

脆弱性対策は、パッチが出たらすぐに適用する、ソフトウェアを最新の状態にアップデートする、共通脆弱性評価システムの「CVSS」の情報を活用して対応する脆弱性の優先度を決める、といったことが基本となる。

不注意による情報漏えいでは、22年6月に兵庫県尼崎市で全市民約46万人の個人情報が入ったUSBメモリが一時所在不明となった。同市が業務委託していたBIPROGYの、再委託先の協力会社社員がUSBメモリを紛失したことが原因で、後日、無事に発見されたものの、行政のずさんな情報管理に対する批判が集まり、社会的な信用の失墜につながる出来事だった。

そのほかにも、メール送信時に、「BCC」に入れるメールアドレスを「To」に入れて送信してしまう誤送信、アクセス権限の設定ミスによる個人情報の流出といったケースも不注意による情報漏えいの事例として紹介されている。

22年は圏外だった「犯罪のビジネス化(アンダーグラウンドサービス)」が10位に入った。ダークウェブと呼ばれるサイトは通常のブラウザーでは検索できず、その中で、IDやパスワードといった個人情報、サイバー攻撃に使用するサービスやツールが売買されている。RaaS (Ransomware as a Service)と呼ばれる、ランサムウェアによる攻撃を提供・実行するサービスも販売されており、誰でも容易にランサムウェア攻撃を実行できる状況となっている。内海氏は「闇バイトの募集をはじめ、犯罪に加担する人材のリクルートの場としても利用されている」と指摘する。

(取材・文/岩田晃久)

1位は昨年に続きランサムウェア

セキュリティ10大脅威は、セキュリティ分野の研究者や企業の実務担当者などの有識者で構成される選考会が、最新のセキュリティ脅威について審議・投票し、順位付けしたもの。毎年1月に発表され、その後も数カ月にわたって解説資料を更新するなど、企業などの組織によるセキュリティ対策に役立つ情報を提供している。順位は、前年のニュースや昨今の状況を考慮して決められており、危険度の高さに応じた順番ではない。23年版のセキュリティ10大脅威の1位は、前年に引き続き「ランサムウェアによる被害」だった。ランサムウェアに感染すると、PCやサーバーのデータを暗号化され、復旧と引き換えに金銭を要求される。その手口は年々悪質化しており、10大脅威の解説書では、データの暗号化に加え、窃取情報の暴露、DDoS攻撃予告、攻撃を受けていることの暴露などを組み合わせて、最大で四重の脅迫が確認されているとした。

内海百葉氏

IPAのセキュリティセンターセキュリティ対策推進部脆弱性対策グループの内海百葉氏は「攻撃者は社会的な影響を含めた攻撃を行うことで金銭を払わせやすくしている」と分析する。感染経路も従来はメールを介したケースが多かったが、VPNの脆弱性を悪用したり、意図せず外部公開されているリモートデスクトップポートに不正ログインするなど巧妙化している。

2位には、22年に3位だった「サプライチェーンの弱点を悪用した攻撃」が入った。サプライチェーン攻撃を大きく分けると、セキュリティが強固な企業を直接攻撃するのではなく、その関連会社や取引先などの外部組織を通じて侵入や情報の窃取するケースと、ソフトウェアサプライチェーンと呼ばれるソフトウェア開発・提供の工程の中で、アップデートプログラムなどにマルウェアを混入させるケースがある。

22年3月にトヨタ自動車(トヨタ)の取引先部品メーカーである小島プレス工業がサイバー攻撃を受けサーバーやPCがウイルスに感染したため業務を停止。その結果、トヨタの国内全工場の停止につながった。サプライヤーが攻撃を受けると納入先にも深刻な影響を与えることが明白となった事件だった。

現在、大手企業はサプライチェーンセキュリティへの取り組みを強化しており、委託先となる中堅・中小企業にもセキュリティ対策の徹底が求められつつある。セキュリティ人材がいない場合が多い中堅・中小企業においては、セキュリティ強化は容易ではないが、重要な経営課題となるため、トップダウンでの取り組み、各種ガイドラインを参考にするといったことが大切になるという。

3位は「標的型攻撃による機密情報の窃取」となった。標的型攻撃は特定の組織を標的にサイバー攻撃を仕掛け、機密情報の搾取や業務妨害を行うもので、10大脅威においても長年、ランクインしている。手口としては、メールにファイルを添付したり、リンクを記載したりして、そこからウイルスに感染させる「やり取り型攻撃」や、Webサイトを改ざんしてウイルスを仕込む「水飲み場型攻撃」、組織の利用するクラウドサービスやWebサーバー、VPNといった製品の脆弱性を突いて認証情報を搾取し、その認証情報を利用して攻撃する不正アクセスなどがある。

22年9月にロシアのハッカー集団「キルネット」が、日本政府が運営する行政情報のポータルサイト「eーGov」や東京メトロ、大手クレジットカード会社などを標的にDDoS攻撃を行い、Webサイトなどが閲覧しづらくなる状況に陥った。

注意しなければならないのは、ランサムウェア攻撃、サプライチェーン攻撃、標的型攻撃が単体ではなく、それらを組み合わせた攻撃が主流となっていることだ。トヨタのケースでは、サプライチェーン上の取引先企業にランサムウェアによる攻撃が行われた。また、22年10月には、大阪急性期・総合医療センターが、ランサムウェア攻撃によって電子カルテなどが暗号化され、外来診療や各種検査の停止を余儀なくされるなど、最近は、病院を標的としたランサムウェア攻撃が増えている。

後を絶たない内部不正

4位の「内部不正による情報漏えい」も、長年10大脅威にランクインする代表的な脅威だ。従業員や元従業員などの関係者が、機密情報の持ち出し、不正行為を行うケースや、社内ルールを守らず情報を持ち出した結果、紛失や情報漏えいするケースがある。手口としては、アクセス権限の悪用や在職中に割り当てられたアカウントの悪用などが代表的で、記録媒体もUSBメモリ、HDD、メール、クラウドストレージ、スマホのカメラなど多岐にわたる。企業は社内ルールの徹底はもちろんだが、アクセス権限やアカウント情報の管理、DLPなどの情報漏えい対策ツールの導入、記録媒体の利用制限といった対策を施す必要がある。内部不正はITを利用したものだけではない。22年9月に回転ずし大手「かっぱ寿司」を運営するカッパ・クリエイトの社長が、以前の勤務先であるライバル企業の商品原価などの営業秘密情報を、元部下を通じて持ち出したことで、不正競争防止法違反の疑いで逮捕された。内海氏は「このケースは、人間関係によるものであるため、つい渡してしまったという部分もあると考えられる。相手が上層部になればなるほど断るのは難しいのではないか」と見解を述べた。

新型コロナ禍によって、リモートワークやハイブリットワークが定着したことで「テレワーク等のニューノーマルな働き方を狙った攻撃」が5位となった。リモートワーク環境のセキュリティリスクとしては、VPN機器の脆弱性や設定ミスを悪用する攻撃の増加、セキュリティ対策が不十分な私有端末や自宅のネットワーク利用などが挙げられる。

最近は、新型コロナ禍が落ち着いてきたこともあり、出社が増えている。その際、リモートワークで利用していたPCがマルウェアに感染しており、それに気付かず社内ネットワークに接続し、マルウェアが拡散するといったリスクがあることに注意しなければならない。

多くのサイバー攻撃は機器やシステムの脆弱性を悪用している。各セキュリティベンダーのランサムウェアに関する調査でも、侵入経路の大半がVPNなど機器の脆弱性を突いたものだと発表されている。10大脅威でも、6位に「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」、8位に「脆弱性対策情報の公開に伴う悪用増加」と脆弱性関連の項目がランクインした。

脆弱性対策は、パッチが出たらすぐに適用する、ソフトウェアを最新の状態にアップデートする、共通脆弱性評価システムの「CVSS」の情報を活用して対応する脆弱性の優先度を決める、といったことが基本となる。

「犯罪のビジネス化」がランクイン

7位の「ビジネスメール詐欺による金銭被害」と9位の「不注意による情報漏えい等の被害」も継続的にランクインしている脅威だ。最近の詐欺メールは、送信元のメールアドレスが、取引先などの本物のメールアドレスと酷似していたり、メール本文が自然な日本語であるため、以前に比べ見分けるのが難しくなっているという。不注意による情報漏えいでは、22年6月に兵庫県尼崎市で全市民約46万人の個人情報が入ったUSBメモリが一時所在不明となった。同市が業務委託していたBIPROGYの、再委託先の協力会社社員がUSBメモリを紛失したことが原因で、後日、無事に発見されたものの、行政のずさんな情報管理に対する批判が集まり、社会的な信用の失墜につながる出来事だった。

そのほかにも、メール送信時に、「BCC」に入れるメールアドレスを「To」に入れて送信してしまう誤送信、アクセス権限の設定ミスによる個人情報の流出といったケースも不注意による情報漏えいの事例として紹介されている。

22年は圏外だった「犯罪のビジネス化(アンダーグラウンドサービス)」が10位に入った。ダークウェブと呼ばれるサイトは通常のブラウザーでは検索できず、その中で、IDやパスワードといった個人情報、サイバー攻撃に使用するサービスやツールが売買されている。RaaS (Ransomware as a Service)と呼ばれる、ランサムウェアによる攻撃を提供・実行するサービスも販売されており、誰でも容易にランサムウェア攻撃を実行できる状況となっている。内海氏は「闇バイトの募集をはじめ、犯罪に加担する人材のリクルートの場としても利用されている」と指摘する。

今年から共通対策を公開

「脅威の種類は多岐にわたるが対策に着目すると、共通しているものもある」(内海氏)ことから、IPAは今年の10大脅威では新たに「共通対策」の掲載を開始した。対策として、(1)パスワードを適切に運用する(2)情報リテラシー、モラルを向上させる(3)メールの添付ファイル開封や、メールやSMSのリンク、URLのクリックを安易にしない(4)適切な報告/連絡/相談を行う(5)インシデント体制を整備し、対応を行う(6)サーバーやクライアント、ネットワークに適切なセキュリティ対策を行う(7)適切なバックアップ運用を行う──の七つを挙げている。内海氏は「ほとんどの項目はコストを掛けずに実施できる。共通対策を参考に、効率的にセキュリティ強化を進めてほしい」とアドバイスする。

サイバー攻撃の増加・巧妙化により、国内企業のセキュリティ被害は拡大傾向にある。ランサムウェア攻撃やサプライチェーンリスク、日々見つかる新たな脆弱性など多岐にわたる脅威に対策を行うことは容易ではない。情報処理推進機構(IPA)が1月に発表した「情報セキュリティ10大脅威2023」の組織編を参考に、サイバー攻撃の傾向やその対策を分析する。

(取材・文/岩田晃久)

23年版のセキュリティ10大脅威の1位は、前年に引き続き「ランサムウェアによる被害」だった。ランサムウェアに感染すると、PCやサーバーのデータを暗号化され、復旧と引き換えに金銭を要求される。その手口は年々悪質化しており、10大脅威の解説書では、データの暗号化に加え、窃取情報の暴露、DDoS攻撃予告、攻撃を受けていることの暴露などを組み合わせて、最大で四重の脅迫が確認されているとした。

情報処理推進機構

内海百葉氏

IPAのセキュリティセンターセキュリティ対策推進部脆弱性対策グループの内海百葉氏は「攻撃者は社会的な影響を含めた攻撃を行うことで金銭を払わせやすくしている」と分析する。感染経路も従来はメールを介したケースが多かったが、VPNの脆弱性を悪用したり、意図せず外部公開されているリモートデスクトップポートに不正ログインするなど巧妙化している。

2位には、22年に3位だった「サプライチェーンの弱点を悪用した攻撃」が入った。サプライチェーン攻撃を大きく分けると、セキュリティが強固な企業を直接攻撃するのではなく、その関連会社や取引先などの外部組織を通じて侵入や情報の窃取するケースと、ソフトウェアサプライチェーンと呼ばれるソフトウェア開発・提供の工程の中で、アップデートプログラムなどにマルウェアを混入させるケースがある。

22年3月にトヨタ自動車(トヨタ)の取引先部品メーカーである小島プレス工業がサイバー攻撃を受けサーバーやPCがウイルスに感染したため業務を停止。その結果、トヨタの国内全工場の停止につながった。サプライヤーが攻撃を受けると納入先にも深刻な影響を与えることが明白となった事件だった。

現在、大手企業はサプライチェーンセキュリティへの取り組みを強化しており、委託先となる中堅・中小企業にもセキュリティ対策の徹底が求められつつある。セキュリティ人材がいない場合が多い中堅・中小企業においては、セキュリティ強化は容易ではないが、重要な経営課題となるため、トップダウンでの取り組み、各種ガイドラインを参考にするといったことが大切になるという。

3位は「標的型攻撃による機密情報の窃取」となった。標的型攻撃は特定の組織を標的にサイバー攻撃を仕掛け、機密情報の搾取や業務妨害を行うもので、10大脅威においても長年、ランクインしている。手口としては、メールにファイルを添付したり、リンクを記載したりして、そこからウイルスに感染させる「やり取り型攻撃」や、Webサイトを改ざんしてウイルスを仕込む「水飲み場型攻撃」、組織の利用するクラウドサービスやWebサーバー、VPNといった製品の脆弱性を突いて認証情報を搾取し、その認証情報を利用して攻撃する不正アクセスなどがある。

22年9月にロシアのハッカー集団「キルネット」が、日本政府が運営する行政情報のポータルサイト「eーGov」や東京メトロ、大手クレジットカード会社などを標的にDDoS攻撃を行い、Webサイトなどが閲覧しづらくなる状況に陥った。

注意しなければならないのは、ランサムウェア攻撃、サプライチェーン攻撃、標的型攻撃が単体ではなく、それらを組み合わせた攻撃が主流となっていることだ。トヨタのケースでは、サプライチェーン上の取引先企業にランサムウェアによる攻撃が行われた。また、22年10月には、大阪急性期・総合医療センターが、ランサムウェア攻撃によって電子カルテなどが暗号化され、外来診療や各種検査の停止を余儀なくされるなど、最近は、病院を標的としたランサムウェア攻撃が増えている。

(取材・文/岩田晃久)

1位は昨年に続きランサムウェア

セキュリティ10大脅威は、セキュリティ分野の研究者や企業の実務担当者などの有識者で構成される選考会が、最新のセキュリティ脅威について審議・投票し、順位付けしたもの。毎年1月に発表され、その後も数カ月にわたって解説資料を更新するなど、企業などの組織によるセキュリティ対策に役立つ情報を提供している。順位は、前年のニュースや昨今の状況を考慮して決められており、危険度の高さに応じた順番ではない。23年版のセキュリティ10大脅威の1位は、前年に引き続き「ランサムウェアによる被害」だった。ランサムウェアに感染すると、PCやサーバーのデータを暗号化され、復旧と引き換えに金銭を要求される。その手口は年々悪質化しており、10大脅威の解説書では、データの暗号化に加え、窃取情報の暴露、DDoS攻撃予告、攻撃を受けていることの暴露などを組み合わせて、最大で四重の脅迫が確認されているとした。

内海百葉氏

IPAのセキュリティセンターセキュリティ対策推進部脆弱性対策グループの内海百葉氏は「攻撃者は社会的な影響を含めた攻撃を行うことで金銭を払わせやすくしている」と分析する。感染経路も従来はメールを介したケースが多かったが、VPNの脆弱性を悪用したり、意図せず外部公開されているリモートデスクトップポートに不正ログインするなど巧妙化している。

2位には、22年に3位だった「サプライチェーンの弱点を悪用した攻撃」が入った。サプライチェーン攻撃を大きく分けると、セキュリティが強固な企業を直接攻撃するのではなく、その関連会社や取引先などの外部組織を通じて侵入や情報の窃取するケースと、ソフトウェアサプライチェーンと呼ばれるソフトウェア開発・提供の工程の中で、アップデートプログラムなどにマルウェアを混入させるケースがある。

22年3月にトヨタ自動車(トヨタ)の取引先部品メーカーである小島プレス工業がサイバー攻撃を受けサーバーやPCがウイルスに感染したため業務を停止。その結果、トヨタの国内全工場の停止につながった。サプライヤーが攻撃を受けると納入先にも深刻な影響を与えることが明白となった事件だった。

現在、大手企業はサプライチェーンセキュリティへの取り組みを強化しており、委託先となる中堅・中小企業にもセキュリティ対策の徹底が求められつつある。セキュリティ人材がいない場合が多い中堅・中小企業においては、セキュリティ強化は容易ではないが、重要な経営課題となるため、トップダウンでの取り組み、各種ガイドラインを参考にするといったことが大切になるという。

3位は「標的型攻撃による機密情報の窃取」となった。標的型攻撃は特定の組織を標的にサイバー攻撃を仕掛け、機密情報の搾取や業務妨害を行うもので、10大脅威においても長年、ランクインしている。手口としては、メールにファイルを添付したり、リンクを記載したりして、そこからウイルスに感染させる「やり取り型攻撃」や、Webサイトを改ざんしてウイルスを仕込む「水飲み場型攻撃」、組織の利用するクラウドサービスやWebサーバー、VPNといった製品の脆弱性を突いて認証情報を搾取し、その認証情報を利用して攻撃する不正アクセスなどがある。

22年9月にロシアのハッカー集団「キルネット」が、日本政府が運営する行政情報のポータルサイト「eーGov」や東京メトロ、大手クレジットカード会社などを標的にDDoS攻撃を行い、Webサイトなどが閲覧しづらくなる状況に陥った。

注意しなければならないのは、ランサムウェア攻撃、サプライチェーン攻撃、標的型攻撃が単体ではなく、それらを組み合わせた攻撃が主流となっていることだ。トヨタのケースでは、サプライチェーン上の取引先企業にランサムウェアによる攻撃が行われた。また、22年10月には、大阪急性期・総合医療センターが、ランサムウェア攻撃によって電子カルテなどが暗号化され、外来診療や各種検査の停止を余儀なくされるなど、最近は、病院を標的としたランサムウェア攻撃が増えている。

この記事の続き >>

- 後を絶たない内部不正

- 「犯罪のビジネス化」がランクイン

- 今年から共通対策を公開

続きは「週刊BCN+会員」のみ

ご覧になれます。

(登録無料:所要時間1分程度)

新規会員登録はこちら(登録無料) ログイン会員特典

- 注目のキーパーソンへのインタビューや市場を深掘りした解説・特集など毎週更新される会員限定記事が読み放題!

- メールマガジンを毎日配信(土日祝をのぞく)

- イベント・セミナー情報の告知が可能(登録および更新)

SIerをはじめ、ITベンダーが読者の多くを占める「週刊BCN+」が集客をサポートします。 - 企業向けIT製品の導入事例情報の詳細PDFデータを何件でもダウンロードし放題!…etc…

- 1