メディアで、「サイバー戦争」「サイバーテロ」という言葉を目にすることが多くなった。実際、世界では国家機関や大企業のサーバーやネットワークが毎日のように狙われているし、日本でも防衛産業メーカーや衆議院議員のPCがウイルスに感染するという事件も起きている。サイバー攻撃のなかには既存のセキュリティ対策をすり抜けて感染を広げるものもあって、その対策は、あらゆる企業にとって急務となっている。

大企業だけではなく中堅・中小企業も「標的」に

これまでサイバー攻撃は、国家機関や大企業が標的になるケースが多かった。しかし、現在、サイバー攻撃の標的は国家や大企業にとどまらず、取引のある企業や個人も攻撃対象になり始めている。これはつまり、セキュリティ体制が整っている大企業を直接狙うより、比較的陥落しやすい取引先から攻撃を仕かけ、突破口から感染を広めていき、最終目標である企業の機密情報へたどり着こうという作戦だ。

この場合、サイバー攻撃の被害は自社だけにとどまらず、取引先の企業にも多大な被害を与えてしまうことになる。被害者であると同時に加害者になってしまう二重のリスクをはらんでいるのだ。サイバー攻撃対策は、企業の大きな経営課題として認識されはじめている。

感染に気がつかない! 巧妙化するサイバー攻撃

最近のサイバー攻撃の傾向を分析すると、「標的型攻撃」による攻撃が活発化していることがわかる。標的型攻撃とは、特定の企業や団体を狙ったサイバー攻撃のことで、長期間にわたって巧妙に攻撃を繰り返し、攻撃の証跡も隠匿していく。この攻撃に対して、既存のセキュリティ対策だけで防衛することは困難だ。では、どう対策すればよいのだろうか。

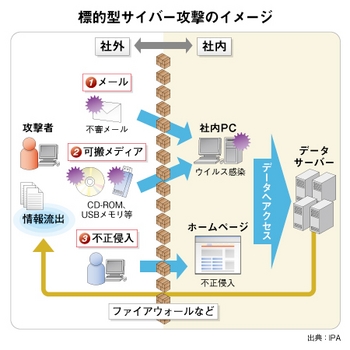

まず、標的型攻撃のパターンを分析しよう。パターンは巧妙化しているが、ほとんどの場合、機密情報の搾取など攻撃の最終目標を遂行するまでに、(1)初期潜入、(2)攻撃基盤構築、(3)システム調査という段階を踏むようだ。

標的型攻撃の例 「初期潜入」では、電子メールやUSBメモリなどの電子媒体、ウェブサイトの改竄、DDoS攻撃などを使ってパソコンへの潜入を試みる。この潜入が成功したら、「攻撃基盤構築」に移行する。バックドアを作成し、新たなウイルスをダウンロードしながら攻撃基盤を構築していく。そして「システム調査」では、ネットワーク情報や社内サーバーアドレスを採取しながら、標的としているネットワークのなかでウイルス感染を広げていく。このように、非常に長い時間をかけて活動するため、その活動に気がつきにくい。

すり抜ける攻撃を「検知・処置」する対策が重要に

これまでのセキュリティ対策は、さまざまな脅威の潜入を「予防」することに重点が置かれてきた。つまり、潜入を「予防」することで内部ネットワークを安全な状態に保つという考え方だ。しかし、標的型攻撃は既存のセキュリティ対策をすり抜けて内部ネットワークに入ってしまうことが多く、予防対策だけで防ぐことは難しい。

標的型攻撃への対策は、企業がこれまで手をつけてこなかった内部ネットワークをきちんと管理し、標的型攻撃の活動やその兆候を検知・即座に処置する体制を整えることが重要となる。この対策を実行するためには、内部ネットワークを管理するソリューションが必要だ。ネットワークに必要不可欠なツールであるスイッチに、セキュリティ機能をもたせた「セキュリティスイッチ」は、標的型攻撃への対策に最適な製品だ。

「セキュリティスイッチ」は、ネットワーク内を流れるパケットをすべて検査し、その状態を可視化するので、内部ネットワークで何が起きているのかを正しく把握することができる。セキュリティスイッチを使えば、標的型攻撃に対して必要な処置をとることができる。本特集では、最新のセキュリティスイッチ製品を紹介しよう。

▼最新のセキュリティスイッチ製品

パイオリンクのセキュリティスイッチ「TiFRONT」